“الهندسة الاجتماعية”.. مخاطرها والوقاية منها

|

استمع إلى المقال

|

بين الفينة والأخرى نقرأ أخبارا حول تسريبات لبيانات مستخدمي منصة ما، أو اختراق شبكة لشركة معروفة، أو سرقة معلومات حساسة لمؤسسة أو منظمة، وحتى على الصعيد الشخص، نسمع باختراق حساب صديق على “الفيسبوك”، أو الاستيلاء على حساب “واتساب” لشخص نعرفه، أو إقفال ملفات شخص ما وطلب فدية مالية منه مقابل فك الملفات.

كل هذه العمليات نحن جميعا معرّضون لمخاطرها، هناك العشرات من الأساليب والطرق التي يستخدمها المتسللون ومجرمو الإنترنت للوصول إلى معلوماتنا، سواء من خلال كلمات المرور أو الحسابات المصرفية أو حتى حساباتنا على مواقع التواصل الاجتماعي.

من أشهر الأساليب التي يعتمد عليها المتسللون للوصول للمعلومات الحساسة للضحية، هي “الهندسة الاجتماعية”.

الهندسة الاجتماعية، هي فن التلاعب والخداع والتأثير على الضحايا، حتى يتخلوا عن المعلومات السرية. قد تختلف أنواع المعلومات التي يبحث عنها هؤلاء المجرمون، ولكن عندما يتم استهداف الضحية، يحاول المجرمون خداعه لمنحهم كلمات المرور أو المعلومات المصرفية، أو يسعون للوصول إلى جهاز الكمبيوتر، لتثبيت برامج ضارة سرّا، وهذا ما يمنحهم إمكانية الوصول إلى كلمات المرور والمعلومات المصرفية، بالإضافة إلى منحهم التحكم في جهاز الكمبيوتر للضحية.

لا بد للمتسلل أن يقوم بالتحقيق من الضحية المستهدفة لجمع المعلومات الأساسية، مثل نقاط الدخول المحتملة وبروتوكولات الأمان الضعيفة واللازمة للشروع في الهجوم. بعد ذلك، يتحرك المهاجم لكسب ثقة الضحية وتوفير محفّزات للإجراءات اللاحقة التي تكسر ممارسات الأمان، مثل الكشف عن معلومات حساسة أو منح الوصول إلى الموارد الهامة. وقد يستخدم المتسلل الهاتف أو البريد الإلكتروني أو البريد العادي أو رسالة “واتساب”، أو حتى الاتصال المباشر للوصول غير القانوني.

تأتي هجمات الهندسة الاجتماعية في العديد من الأشكال المختلفة ويمكن إجراؤها في أي مكان يتضمن تجمعا بشريا. ولكن يبقى الهدف واحد، وهو الوصول إلى معلومات الضحية بأي طريقة كانت، فيما يلي بعض الأساليب الأكثر شيوعا لاعتداءات “الهندسة الاجتماعية” الرقمية.

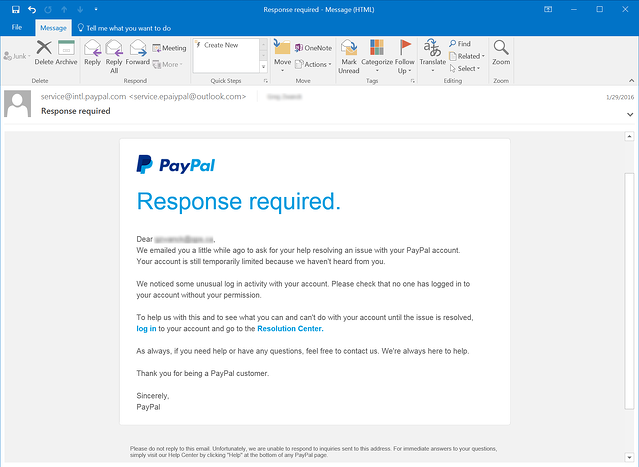

يُعتبر أسلوب التصيد من أكثر أنواع هجمات “الهندسة الاجتماعية” شيوعا، فهي عمليات احتيالية عبر البريد الإلكتروني والرسائل النصية أو رسائل “الواتساب”، تهدف إلى خلق شعور بالإلحاح أو الفضول لدى الضحايا. وهذا ما يدفعهم إلى الكشف عن معلومات حساسة، أو النقر فوق روابط لمواقع ويب ضارة، أو فتح مرفقات تحتوي على برامج ضارة.

قد يهمك: تسريب بيانات المنصات الرقمية… ما لها وما عليها

ومن الأمثلة على ذلك إرسال رسائل “واتساب”، تطلب من الضحية إرسال كود التفعيل؛ بسبب تحديث في سياسة التطبيق، أو رسالة بريد إلكتروني يتم إرسالها إلى المستخدمين عبر الإنترنت لتنبيههم بانتهاك سياسة الخدمة الذي يتطلب إجراء فوريا من جانبهم، مثل تغيير كلمة المرور المطلوبة. يتضمن رابطا إلى موقع ويب غير شرعي، مطابق تقريبا في المظهر للإصدار الحقيقي، وهذا ما يدفع المستخدم للشعور بالطمأنينة إلى إدخال بيانات الاعتماد الحالية وكلمة المرور الجديدة. ولدى تقديم النموذج، يتم إرسال المعلومات إلى المهاجم.

هذه نسخة أكثر احترافية من عملية التصيد العادية حيث يختار المهاجمون أفرادا أو مؤسسات معينة. ثم يصممون رسائلهم بناء على الخصائص والوظائف وجهات الاتصال الخاصة بضحاياهم، لجعل هجومهم غير مثير للشّبُهات. يتطلب التصيد بالرمح الكثير من الجهد من المتسللين، وقد تستغرق العملية أسابيع وشهور. ويكون اكتشافها أصعب بكثير، وتتمتع بمعدلات نجاح أكثر إذا تم إجراؤها ببراعة.

قد يتضمن سيناريو التصيد بالرمح، انتحال شخصية مستشار تكنولوجيا المعلومات في مؤسسة، يقوم بإرسال بريد إلكتروني إلى موظف واحد أو أكثر. تتم صياغة الرسالة وتوقيعها تماما كما يفعل الاستشاري عادة، وبالتالي يخدع المستلمون ليعتقدوا أنها رسالة حقيقية. تطالب الرسالة المستلمين بتغيير كلمة المرور الخاصة بهم، وتوفر لهم رابطا يعيد توجيههم إلى صفحة ضارة حيث يلتقط المهاجم بيانات اعتمادهم الجديدة.

هذا النوع من الهجمات يُستخدم الطّعم لإثارة جشع الضحية أو فضولها. ويستدرجون المستخدمين في فخٍ يسرق معلوماتهم الشخصية أو تنزيل برامج ضارة على أنظمتهم.

أكثر الحيل استخداما لتوزيع البرامج الضارة. على سبيل المثال، يترك المهاجمون الطّعم (البرامج الضارة) ضمن فلاشٍ ميموري أو محركات الأقراص المحمولة، في مناطق بارزة أو مرافق عامة حيث من المؤكد أن يراها الضحايا المحتملون، ولا بد أن يكون الطّعم يمتلك مظهر النسخ الأصلية من برامج أو أنظمة أو ألبومات من الأغاني. ثم يلتقط الضحايا الطُعم بدافع الفضول، ويتم استخدامه في أجهزتهم سواء في العمل أو المنزل، مما يؤدي إلى تثبيت البرامج الضارة تلقائيا على النظام.

وهناك أيضا أسلوب الاصطياد عبر الإنترنت من خلال إعلانات جذابة تؤدي إلى مواقع ضارة، أو تشجع المستخدمين على تنزيل تطبيق مصاب ببرامج ضارة.

“التخويف” هو أسلوب يعرّض الضحايا للهجوم بإنذارات وتهديدات كاذبة. يتم خداع المستخدمين للاعتقاد بأن نظامهم مصاب ببرامج ضارة، مما يدفعهم إلى تثبيت البرامج التي ليس لها فائدة حقيقية أو البرامج الضارة نفسها. وفي بعض الأحيان يتم خداع المستخدمين من خلال نشرهم لتطبيقات الماسح الضوئي أو تطبيقات خاصة لقراءة رمز استجابة سريعة، ما هي إلا برامج ضارة في الأصل.

من الأساليب الشائعة أيضا لأسلوب “التخويف” ظهور الإعلانات المنبثقة ذات المظهر الشرعي في المتصفح أثناء تصفح الويب، والتي تعرض نصا مفاده، “قد يكون جهاز الكمبيوتر الخاص بك مصابا ببرامج تجسس ضارة.” وفي هذه الحالة سيُعرض على المستخدم تثبيت أداة مساعدة للتخلص من برامج التجسس (غالبًا ما تكون مصابة ببرامج ضارة)، أو سيتم توجيه المستخدم إلى موقع ضار حيث يتم إصابة جهاز الكمبيوتر.

كما في الحياة الواقعية، لا نستطيع أن نثق بكلام منقول على لسان شخص آخر، ولا بدّ لنا أن نتواصل مع الشخص لنتأكد ما مدى صدق الكلام المنقول، ينطبق الشيء نفسه على التفاعلات عبر الإنترنت واستخدام موقع الويب واستلام رسائل بريد إلكتروني، فمن المهم أن نعلم متى نثق في موقع الويب أو الرسائل التي تصلنا وما مدى شرعيتها، أو هل هي آمنة لتقديم معلوماتنا.

إن الحلقة الأضعف في سلسلة الأمان في أغلب الأحيان هو الشخص نفسه الذي يقبل محتوى مرسلا. فلا يهم عدد برامج الحماية والدفاعات التي قمنا بتحميلها على أنظمتنا؛ لا بد من التعامل مع أي رسالة بحذر وشك، والتأكد من مدى شرعيتها، ومن موثوقية مصدرها.

مرسلو البريد العشوائي بشكل عام يريدون منا أن نتصرف أولا، وأن نفكر لاحقا. إذا كانت الرسالة تنقل إحساسا بالإلحاح، أو تستخدم أساليب مبيعات عالية الضغط، فلا بد من الحذر منها؛ يجب ألا ندع إلحاحها يؤثر على مراجعتنا الدقيقة للمحتوى.

لا بد من الحذر من أي رسائل غير مرغوب فيها. فإذا كان البريد الإلكتروني يبدو وكأنه من إحدى الشركات التي نقوم بالتواصل معها بالعادة. حينها نقوم باستخدام محرك البحث للانتقال إلى موقع الشركة الحقيقي، أو دليل الهاتف للعثور على رقم هاتفهم، ومن ثم التأكد من إرسالهم للبريد أو مطابقة بعض المعلومات مع الرسالة الواردة.

قد يهمك: إضافات متصفحات الإنترنت بين الخطر والفائدة

في حال ورود أي روابط من أي جهة كانت، يفضّل التأكد من الرابط من خلال العثور على موقع الويب المستهدف باستخدام محرك بحث للتأكد من وصولنا إلى الوجه التي يحاول الرابط توجيهنا لها. كما سيؤدي تمرير مؤشر “الماوس” فوق الروابط في البريد الإلكتروني إلى إظهار عنوان”URL” الفعلي في الأسفل، ولكن لا يزال بإمكان المتسلل الجيد توجيهنا لمكان آخر، فلا بد من أتباع الطريقة المذكورة.

بمجرد أن يتحكم المتسلل في حساب بريد إلكتروني ما، فإنه يتوجه لاستهداف جهات اتصال الشخص. لكي يبدو أن المرسل هو شخص تعرفه، إذا كنت لا تتوقع رسالة بريد إلكتروني تحتوي على رابط أو مرفق، فتحقق من ذلك مع صديقك قبل فتح الروابط أو التنزيل.

ويجب الحذر من أي تنزيل. إذا كنا لا نعرف المرسل شخصيا، ونتوقع الحصول على ملف منه، فإن تنزيل أي شيء يُعد خطأً فادحا.

في حال تلقينا بريدا إلكترونيا من يانصيب أو أموال من قريب مجهول أو طلبات لتحويل أموال من بلد أجنبي مقابل حصة من الأموال، فمن المؤكد أن تكون عملية احتيال.

هل أعجبك المحتوى وتريد المزيد منه يصل إلى صندوق بريدك الإلكتروني بشكلٍ دوري؟

انضم إلى قائمة من يقدّرون محتوى إكسڤار واشترك بنشرتنا البريدية.