اجتياح قاري.. هجمات سيبرانية صينية تضرب 23 دولة

|

استمع إلى المقال

|

في عملية معقّدة تتخطى الحدود والقارات، تمكنت مجموعة “إيرث كراهانغ” (Earth Krahang) صينية المنشأ، وهي مجموعة ماهرة في عالم الهجمات الإلكترونية، من دون ترك بصمتها على الساحة العالمية بشنّ هجمات دقيقة وموجّهة.

اخترقت هذه المجموعة أنظمة العديد من المنظمات عبر 23 دولة، ولم تتوقف عند هذا الحد، بل استهدفت الكثير من المؤسسات الحكومية في العديد من الدول المختلفة، مع تركيزها الكبير على استهداف القطاعات الحكومية.

منذ بداية عام 2022، تم رصد حملة إلكترونية متقدمة ومستمرة، تُعرف باسم “إيرث كراهانغ”، والتي شنّت هجمات موجهة ضد البنى التحتية الحكومية في جميع أنحاء العالم. وهذه الحملة، التي تتّخذ من الخفاء درعاً ومن التكنولوجيا سلاحاً، لم تستهدف فقط مناطق جنوب شرق آسيا بل امتدت أيضاً إلى أوروبا، أميركا، وإفريقيا، مما يكشف عن نطاق واسع وتأثير عابر للقارات.

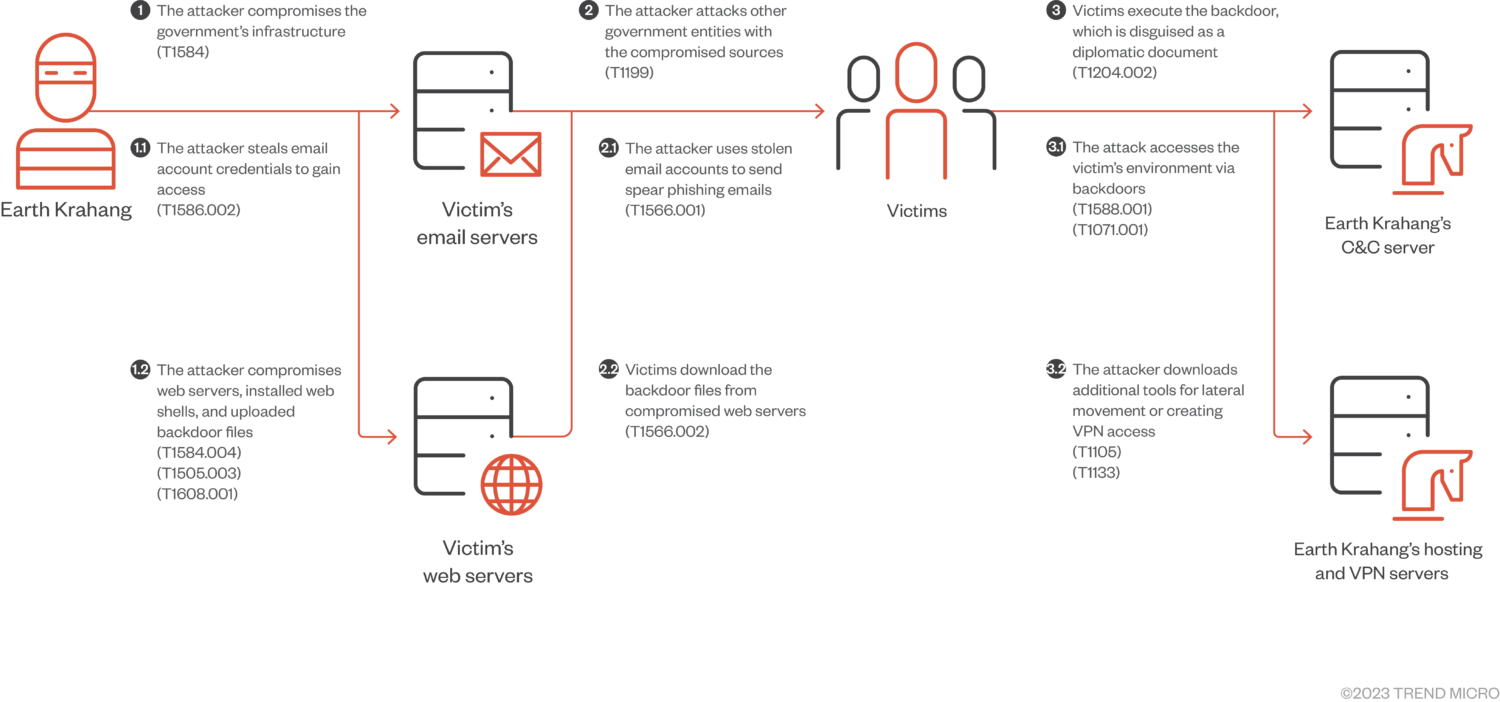

من خلال استغلال الخوادم العامة وتنفيذ هجمات تصيّد إلكتروني دقيقة، استطاعت “إيرث كراهانغ” زرع أبواب خلفية غير مسبوقة، مما يؤكد على التطوّر الكبير في الأساليب التي تتّبعها جهات التهديد.

تحليلنا العميق لهذه الحملة يكشف عن روابط متعددة مع الجهة المسؤولة المعروفة سابقاً باسم “إيرث لوسكا” (Earth Lusca). وعلى الرغم من التداخلات والتشابهات، نكتشف أننا أمام مجموعة اختراق منفصلة تتّبع استراتيجيات محددة، مما يدل على تنوّع وتعقيد المشهد الأمني السيبراني الحالي.

“إيرث كراهانغ”، هي مجموعة تهديد إلكتروني متقدمة تم التعرّف عليها مؤخراً عبر الأبحاث الأمنية. وتميّزت هذه المجموعة بسلوكها العدواني وتقنيات الاختراق المتطورة، مستهدفة بشكل رئيسي البُنى التحتية الحكومية في جميع أنحاء العالم.

تظهر الأدلة على أن “إيرث كراهانغ” لها روابط مع ممثل التهديد الصيني المعروف باسم “إيرث لوسكا”، ومع ذلك، بسبب استخدامها لبنية تحتية مستقلة وأبواب خلفية فريدة من نوعها، يعتقد الباحثون أنها تشكل مجموعة اقتحام منفصلة ومتميزة.

تتبع “إيرث كراهانغ” استراتيجيات معقّدة للغاية تتضمن استخدام الوصول غير المشروع إلى البنية التحتية الحكومية لتوجيه الهجمات ضد كيانات حكومية أخرى، استغلال هذه البنية التحتية لاستضافة حمولات ضارة، وتنفيذ هجمات التصيّد الاحتيالي باستخدام حسابات بريد إلكتروني حكومية مخترقة.

بالإضافة إلى ذلك، يشمل تكتيكها بناء خوادم “VPN” على خوادم عامة مخترقة لتأسيس وصول إلى شبكات الضحايا الخاصة وتنفيذ هجمات القوة الغاشمة للحصول على بيانات اعتماد البريد الإلكتروني، بغرض التجسس الإلكتروني.

من خلال أخطاء المهاجمين، تمكّن الباحثون من استعادة ملفات مهمة من خوادم “إيرث كراهانغ”، بما في ذلك عينات من البرمجيات الضارة، ملفات التكوين، والسجلات، مما أتاح لهم فهماً أعمق لعمليات المجموعة وتحديد ضحاياها واهتماماتها.

فيما يتعلق بالاستطلاع والوصول الأوّلي، تستخدم “إيرث كراهانغ” نواقل عدوى متعددة بما في ذلك فحص الخوادم العامة باستخدام أدوات مسح مفتوحة المصدر، واستغلال الثغرات الأمنية في البرمجيات المستخدمة في الخوادم العامة، وتنفيذ هجمات التصيّد الاحتيالي المستهدفة.

كما يلجأ المهاجمون أيضاً إلى فحص النطاقات الفرعية لأهدافهم بحثًا عن خوادم مهمة والبحث عن الثغرات الأمنية التي يمكن استغلالها للوصول وإسقاط الأبواب الخلفية.

باختصار، “إيرث كراهانغ” تمثّل مجموعة تهديد إلكتروني متطورة وديناميكية تستخدم مجموعة واسعة من التقنيات والاستراتيجيات لتحقيق أهدافها، مما يجعلها خصماً قوياً في المشهد الأمني السيبراني العالمي.

تستهدف مجموعة “إيرث كراهانغ” باستمرار استغلال الثغرات الأمنية في تكتيكاتها للتسلل إلى الأنظمة المستهدفة، مع التركيز بشكل خاص على ثغرات محددة تمنحها إمكانية تنفيذ الأوامر عن بُعد.

ومن بين الثغرات الرئيسية التي استغلتها تلك الموجودة في “أوبن فاير” (OpenFire) و”أوراكل ويب أبليكيشنز ديسكتوب إنتيجريتور”(Oracle Web Applications Desktop Integrator)، ممثلة في “CVE-2023-32315″ و”CVE-2022-21587” على التوالي.

وهذه الاستراتيجية تمكّن “إيرث كراهانغ” من نشر البرمجيات الخبيثة وإنشاء أبواب خلفية داخل الأنظمة المخترقة بفعالية عالية. إضافة إلى استغلال الثغرات، تعتمد “إيرث كراهانغ” بشكل كبير على هجمات التصيّد الاحتيالي المصمّمة بعناية، مستخدمةً رسائل بريد إلكتروني تبدو موثوقة لتوزيع البرمجيات الضارة.

الاستهداف يكون عادةً موجهًا نحو أهداف حكومية، حيث تستخدم المجموعة موضوعات جيوسياسية كطُعم لزيادة فرص النقر على الروابط أو فتح المرفقات. وتحليل البيانات والأبواب الخلفية التي تم رصدها يُظهر تفضيل “إيرث كراهانغ” لاستخدام مثل هذه الأساليب لإنجاز مهام التجسس والسيطرة على الأنظمة الحكومية المستهدفة.

الجهة تعمل أيضًا على تعزيز وجودها داخل الشبكات المخترقة من خلال استخدام خوادم الويب الحكومية المخترقة لتسهيل هجماتها، مستفيدةً من الثقة المتبادلة بين الحكومات لزيادة مصداقية هجمات التصيد الاحتيالي. وهذا التوجه يشير إلى استراتيجية معقدة ومدروسة لاستغلال النقاط الضعيفة في البنية التحتية الأمنية للأهداف المستهدفة، مما يؤكد على الحاجة الماسة لتعزيز التدابير الأمنية والوعي السيبراني للتصدي لهذه التهديدات.

تُظهر الصين أنها أحد الفاعلين الرئيسيين على مسرح الأحداث السيبرانية وعمليات الاختراق، حيث لها تأثير واسع النطاق في الحروب السيبرانية والاستراتيجيات الجيوسياسية، خاصة من خلال ارتباطها بمجموعات الاختراق المتطورة مثل “إيرث كراهانغ”.

هذه المجموعات، التي تتبع أساليب متقدمة وديناميكية، تُعد جزءًا من الجهود المنسقة لتعزيز المصالح الصينية عبر التجسس الإلكتروني والعمليات السيبرانية الأخرى التي تستهدف البنى التحتية الحيوية والأهداف الحكومية في جميع أنحاء العالم.

وهذا التوجه يكشف عن استراتيجية ممنهجة تعمل عليها الحكومة الصينية والحزب “الشيوعي” الصيني وتوسيع نطاق نفوذهم الجيوسياسي، وذلك من خلال الاستغلال المتعمد للثغرات الأمنية، الهجمات الموجهة، والتصيد الاحتيالي، تمضي هذه المجموعات قدمًا في تحقيق أهدافها التي تصب في النهاية في صالح الأجندة الصينية.

ما يُثير القلق في هذا السياق هو انتهاك الحقوق الرقمية والخصوصية الرقمية، حيث تتعارض هذه الأنشطة بشكل مباشر مع المعايير والقوانين الدولية المعنية بحماية البيانات والخصوصية. الصين، مثلها مثل دول أخرى تشارك في الأنشطة السيبرانية، تجد نفسها محور تدقيق دولي متزايد بسبب هذه الممارسات.

استناداً إلى تحليلات مفصلة من “تريند مايكرو” (Trend Micro)، تمكّنت مجموعة “إيرث كراهانغ” من شنّ هجمات معقّدة ضد ما يقارب 70 منظمة مؤكدة عبر 23 دولة مختلفة، مع تحديد 116 هدفاً محتملاً في 35 دولة. الانتشار الجغرافي للهجمات يغطي مناطق واسعة تشمل آسيا، أميركا، أوروبا، وإفريقيا، موضّحاً قدرة “إيرث كراهانغ” على العمل في 45 دولة متنوعة.

تُظهر البيانات المستقاة من سجلات “إيرث كراهانغ” أن الأهداف الرئيسية للمجموعة تتركز في القطاع الحكومي. في دولة معينة، تأثرت المنظمات التابعة لـ 11 وزارة حكومية مختلفة بأعمال التخريب السيبراني.

وتشير الأرقام إلى أن 48 مؤسسة حكومية تعرّضت للاختراق، بينما استُهدفت 49 أخرى، مع تسليط الضوء على وزارات وإدارات الشؤون الخارجية كنقاط محورية في هذه الهجمات.

بالإضافة إلى الأهداف الحكومية، تُظهر نتائج “تريند مايكرو” اهتمام “إيرث كراهانغ” بقطاع التعليم، حيث تم تأكيد اختراق ما لا يقل عن ضحيتين واستهداف 12 هدفاً ضمن هذا القطاع. كما تُعد صناعة الاتصالات هدفاً مهماً، إذ تم اكتشاف عدة حالات اختراق لمقدمي خدمات الاتصالات. وتتنوع المنظمات والكيانات المستهدفة الأخرى لتشمل مكاتب البريد، المنصات اللوجستية، وخدمات العمل.

توضح الدراسة أن “إيرث كراهانغ” لم تقتصر على قطاعات معينة بل امتدت إلى صناعات متنوعة تشمل التمويل والتأمين، المؤسسات غير الحكومية ومراكز التفكير، الرعاية الصحية، التصنيع، والإعلام، بالإضافة إلى الجيش، العقارات، البيع بالتجزئة، الرياضة، والسياحة، مؤكدةً على نطاق التهديد الواسع والمتعدد الجوانب الذي تمثله “إيرث كراهانغ” .

في ضوء المعركة الدائمة ضد التهديدات السيبرانية، تحقق الجهود الدولية نجاحاً ملحوظاً في مواجهة عصابات الفدية المتقدمة، وبالأخص “لوك بيت رانسوموير” (LockBit Ransomware)، والتي تُعتبر من أخطر وأنشط الشبكات الإجرامية السيبرانية عالمياً.

في الشهر الماضي، شهدنا تحالفاً استثنائياً بين سلطات إنفاذ القانون من عشر دول في مهمة مشتركة لتفكيك هذه المجموعة الضارة، مؤكدين على العزيمة العالمية لمحاربة هذا النوع من الجرائم.

الولايات المتحدة، بوصفها رائدة في هذا المجال، تبرز كأحد أبرز اللاعبين في هذه الحملة، مع التركيز ليس فقط على ملاحقة هذه المجموعات الإجرامية ولكن أيضاً على سدّ الثغرات الأمنية التي قد تُستغل لتنفيذ هجماتهم.

ومن خلال تعزيز الدفاعات السيبرانية وتشجيع التعاون الدولي، تسعى الولايات المتحدة وحلفاؤها إلى منع المجموعات السيبرانية، التي تعمل بتوجيهات من دول تنتهك الحقوق الرقمية وتستهدف المؤسسات الحكومية والخاصة، من تحقيق أهدافها الخبيثة.

هل أعجبك المحتوى وتريد المزيد منه يصل إلى صندوق بريدك الإلكتروني بشكلٍ دوري؟

انضم إلى قائمة من يقدّرون محتوى إكسڤار واشترك بنشرتنا البريدية.