إغراءات رقمية خادعة.. ما قصة الحملات الإعلانية التي تستغل الذكاء الاصطناعي؟

|

استمع إلى المقال

|

في ظل التطور التكنولوجي السريع الذي يشهده العالم اليوم، برزت البرمجيات الضارة كأداة رئيسية في يد المخترقين لاستهداف البيانات الشخصية والمؤسساتية بغايات مختلفة، مالية كانت أم غير ذلك.

تُعتبر البرامج الضارة من أكبر التهديدات الأمنية التي تواجه النُّظم الإلكترونية، حيث تسعى لاستغلال الثغرات للوصول إلى بيانات الضحايا واستخدامها في عمليات الاحتيال والابتزاز أو بيعها في الأسواق السوداء.

مؤخرًا، اكتشفت شركة “سيسكو تالوس” (Cisco Talos) نشاطًا خبيثًا جديداً لجهة تهديد تدعى “كورال رايدر” (Coral Raider)، مرتبطة بأصول فيتنامية ولها دوافع مالية.

تكشف حملة “كورال رايدر” عن كيفية استغلال الجهات الفاعلة للتهديدات في الفضاء الإلكتروني لبرامج ضارة متطورة لاستهداف المستخدمين في آسيا وجنوب شرق آسيا، في عمليات احتيال محكمة النسج تركز على السرقة المالية والمعلوماتية.

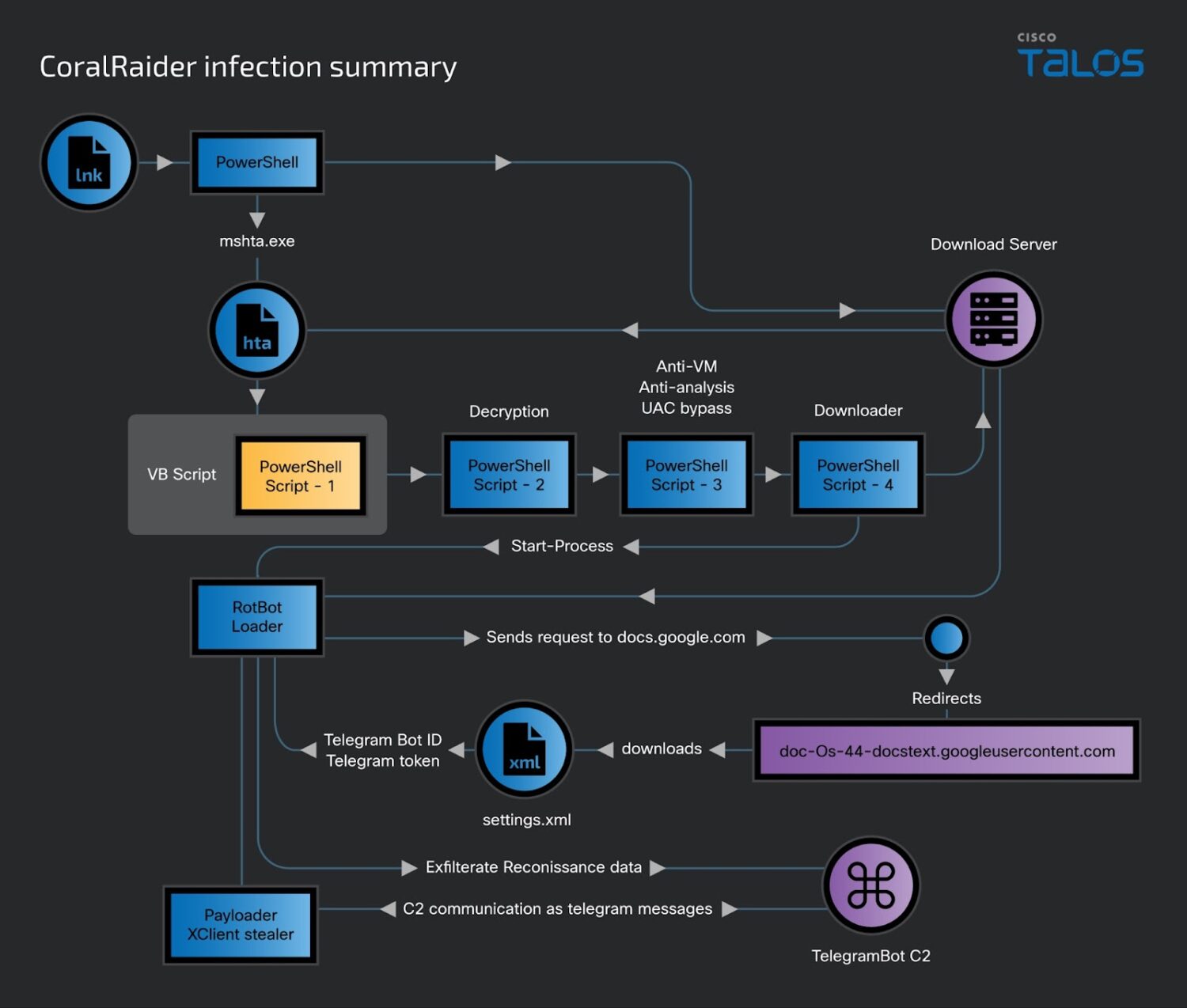

من خلال التحليل الدقيق لشركة “سيسكو تالوس”، تم توضيح كيف تقوم هذه المجموعة، التي يُشتبه في أنها تعمل من فيتنام، باستخدام تقنيات خبيثة تبدأ بملف اختصار “ويندوز” (Windows) ضار يؤدي إلى تنزيل ملف تطبيق “إتش تي إيه”(HTA) ـ “إتش تي إم إل”(HTML) يتضمن برنامجاً نصياً “فيجوال بيسك” (Visual Basic) مضمناً.

هذا البرنامج النصي يفك تشفير وينفذ برامج “باور شِل” (PowerShell) النصية التي تُعد الأرضية لتنزيل وتشغيل برامج ضارة أخرى مثل “روت بوت” (RotBot) و”إكس كلاينت ستيلر” (XClient Stealer).

يُعتبر “روت بوت”، الذي هو متغير مخصص من “كوازار رات” (Quasar RAT)، مثالًا رئيسياً على كيفية تنفيذ هذه الهجمات، حيث يقوم بإجراء عمليات التحقق من التهرب من الكشف واستطلاع النظام قبل تنزيل الحمولات الخبيثة. يستخدم “كورال رايدر” برنامج “تليغرام بوت” (Telegram bot) كقناة للتحكم والتوجيه “سي 2” (C2)، مما يعزز من تعقيد الحملة وصعوبة تتبعها.

البرنامج الإضافي “إكس كلاينت ستيلر”، المحمّل بواسطة “روت بوت”، يسهّل سرقة البيانات الشخصية والمالية من متصفحات الويب، بالإضافة إلى جمع المعلومات من حسابات وسائل التواصل الاجتماعي مثل “فيسبوك” و”انستغرام” و”تيك توك” و”يوتيوب”.

هذه البيانات تشمل ملفات تعريف الارتباط، بيانات الاعتماد، تفاصيل بطاقات الائتمان، وأكثر من ذلك. تُستخدم هذه المعلومات المسروقة لاحقًا في عمليات احتيال أخرى أو يتم بيعها في الأسواق السرية لتوليد إيرادات غير مشروعة.

تتبع هجمات “كورال رايدر” نمطًا يبدأ بملف اختصار “لنك” (LNK) “ويندوز”، والذي، عند فتحه، يقود إلى سلسلة من الأحداث تشمل تنزيل ملف تطبيق “إتش تي إيه” ـ “إتش تي إم إل” يتم تنفيذه لإطلاق برامج نصية “فيجوال بيسك”.

هذه البرامج النصية بدورها تفك تشفير وتنفذ نصوص “باور شِل” مسؤولة عن مجموعة من العمليات بما في ذلك إجراء فحوصات مكافحة “في إم” (VM) وتجاوز التحكم في وصول المستخدم وتعطيل التنبيهات، تمهيداً لتنزيل وتشغيل “روت بوت”.

“روت بوت” بعد تشغيله، يقوم بالاتصال بـ “تليغرام بوت” لتنزيل وتشغيل “إكس كلاينت ستيلر”، الذي يعمل على سرقة معلومات حيوية من متصفحات الضحايا وتطبيقات الويب الخاصة بهم.

من بين المعلومات المستهدفة بيانات تعريف الارتباط، بيانات الاعتماد، والمعلومات المالية من متصفحات مختلفة، بالإضافة إلى بيانات من تطبيقات مثل “ديسكورد” (Discord) و”تلغرام” ومعلومات من حسابات الضحايا على منصات مثل “فيسبوك” و”انستغرام” و””تيك توك و”يوتيوب”.

في دراسة حديثة أجراها باحثون من شركة “بت ديفندر” (Bitdefender)، تم الكشف عن كيفية استغلال المجرمين الإلكترونيين للذكاء الاصطناعي في حملات الإعلانات الضارة عبر وسائل التواصل الاجتماعي. وجدت الدراسة أن المجموعات الإجرامية تعدل أساليبها وأدواتها باستمرار للبقاء خطوة للأمام من الضحايا، مستغلة الطلب المتزايد على البرمجيات المدعومة بالذكاء الاصطناعي لخلق محتوى مقنع.

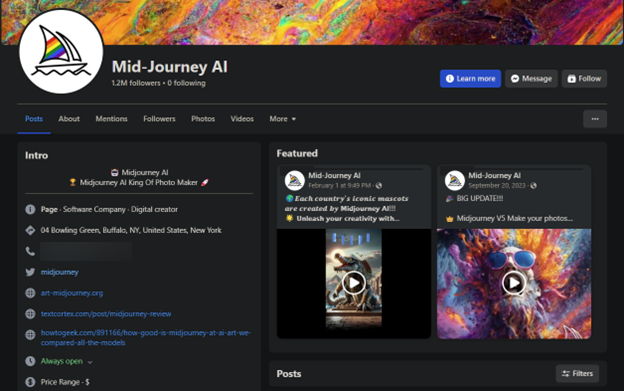

توصل الباحثون إلى أن المجرمين استولوا على ملفات تعريف على “فيسبوك” لتشغيل حملات إعلانية ضارة تقلد أدوات الذكاء الاصطناعي الشهيرة مثل “ميدجورني” (Midjourney) و”دال-إي3″(DALL-E 3) و”تشات جي بي تي5″(ChatGPT 5)، من بين أمور أخرى. هذه الصفحات المليئة بالبرمجيات الخبيثة تم تصميمها بعناية لإقناع المستخدمين بتنزيل نسخ سطح المكتب المزعومة من هذه البرمجيات الشعبية، مع تغيير وتكييف الأحمال الضارة بشكل دوري لتجنب الكشف من قبل برمجيات الأمان.

تشير الحملات إلى توجيه المستخدمين نحو صفحات ويب ضارة تقوم بتحميل مجموعة من البرامج الضارة لسرقة المعلومات، والتي تستهدف جمع بيانات حساسة من الأنظمة المخترقة، بما في ذلك بيانات الاعتماد، معلومات بطاقات الائتمان، وحتى معلومات المحفظة الرقمية.

كما استخدمت الحملات الإعلانية الضارة روابط إلى ملفات تنفيذية تقوم بتوزيع برامج ضارة مثل “آيس رات، فيدار، ريليد” (Rilide، Vidar، IceRAT)، و”نوفا ستيلرز”(Nova Stealers)، مع توفير هذه البرمجيات ضمن نموذج “برمجيات كخدمة” من قبل المجرمين الإلكترونيين على منتديات وقنوات متخصصة.

تظهر هذه الحملات الإعلانية الضارة أنها تستهدف بشكل نشط المستخدمين في أوروبا، من دول مثل ألمانيا، بولندا، إيطاليا، فرنسا، بلجيكا، إسبانيا، هولندا، رومانيا، والسويد، مع استخدام وصف مقنع إلى جانب فيديوهات وصور مولدة بالذكاء الاصطناعي لجذب المستخدمين نحو الأحمال الضارة.

من الجدير بالذكر أن صفحة “فيسبوك” واحدة قلدت “ميد جورني” بلغ عدد متابعيها 1.2 مليون تم إغلاقها في 8 آذار/ مارس 2024، بعد أن كانت نشطة لما يقرب من عام، ما يظهر مدى الوصول الواسع لهذه الحملات الإعلانية الضارة.

على الرغم من الإغلاق الأخير للصفحة المزيّفة التي كانت تضم أكثر من 1.2 مليون متابع، بيّن البحث استجابة سريعة من جانب مجرمي الإنترنت، حيث قاموا بإنشاء صفحة جديدة تقلد “ميد جورني” بين 8 و9 آذار/ مارس 2024.

كما تم إنشاء هذه الصفحة بعد استيلائهم على حساب آخر على فيسبوك، وقد علق صاحب الحساب المخترق في قسم المراجعات محذراً المستخدمين من الاختراق. ومنذ بداية تحقيق شركة “بت ديفندر” رصدت أربع صفحات إضافية على فيسبوك تحاول أيضًا تقليد “ميدجورني”، تمت إزالة بعضها من المنصة.

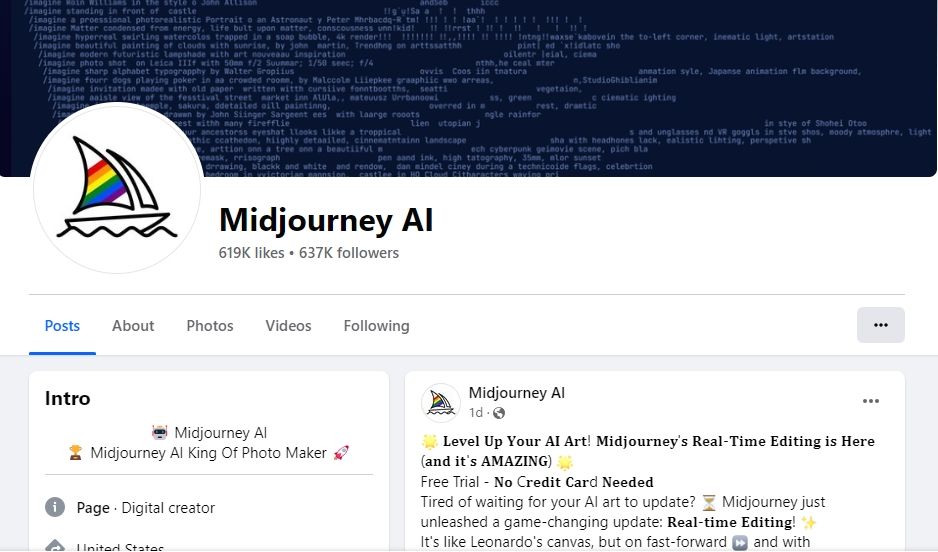

ظهرت أحدث صفحة مزيفة تحاكي “ميد جورني” في 18 آذار/ مارس، عندما غيّر المهاجمون الاسم الأصلي للصفحة. حتى تاريخ 26 آذار/ مارس، وصل عدد المتابعين لهذه الصفحة المخادعة إلى 637,000 متابع.

نقف عند تقاطع إشكالي حيث يلتقي الذكاء الاصطناعي بعالم الأمن الرقمي. يمثل الذكاء الاصطناعي نقلة نوعية في كيفية تفاعلنا مع التكنولوجيا، موفرًا أدوات قيمة تسهم في تحسين الصحة، العمل، والإنتاجية. إلا أن هذه التكنولوجيا المتقدمة، بكل ما تحمله من إمكانيات، أصبحت أيضًا أداة مزدوجة الحدّ تستغلها جهات خبيثة لتحقيق أهداف غير مشروعة.

من خلال استغلال سمعة الذكاء الاصطناعي، يتم تنفيذ عمليات احتيال معقدة تستهدف المعلومات الشخصية للمستخدمين وتروج لبرمجيات خبيثة تنتهك الخصوصية الرقمية. بالإضافة إلى ذلك، تظهر الدراسات كيف بدأت مجموعات القرصنة وحتى بعض الدول في تسخير الذكاء الاصطناعي لتعزيز قدراتها الإجرامية والمراقبة، مما يشكل تحديًا كبيرًا للخصوصية والأمان الشخصي والمؤسسي.

وبينما نعيش في عصر يمكن فيه للذكاء الاصطناعي أن يعمل كقوة دافعة للابتكار والتقدم، يجب علينا أيضًا أن نكون واعين للجانب المظلم لهذه التكنولوجيا. يتطلب هذا التوازن الحذر بين استخدام الذكاء الاصطناعي كأداة للخير ومعالجة المخاطر المرتبطة باستغلاله في الأنشطة الضارة نهجًا شاملًا يشمل التوعية، التحصين التكنولوجي، والتعاون المستمر بين الأفراد والمؤسسات على مختلف المستويات.

يبقى الذكاء الاصطناعي أداة بيد البشرية، يمكنها أن ترتقي بمجتمعاتنا إلى آفاق جديدة أو تُستخدم لزعزعة الأمان والخصوصية. الاختيار بين هذَين المسارَين يعتمد على كيفية توجيهنا لهذه التكنولوجيا واستعدادنا لمواجهة التحديات الأمنية التي ترافق تطورها.

هل أعجبك المحتوى وتريد المزيد منه يصل إلى صندوق بريدك الإلكتروني بشكلٍ دوري؟

انضم إلى قائمة من يقدّرون محتوى إكسڤار واشترك بنشرتنا البريدية.