من الهجمات السيبرانية إلى التوترات الجيوسياسية.. تهديدات إيران السيبرانية

|

استمع إلى المقال

|

أصبحت أداةً مفضلة للدول والمنظمات غير الحكومية على حدٍّ سواء، تعكس الطريقة التي يتم بها الآن دمج التكنولوجيا في استراتيجيات الحرب.

بدلاً من المواجهات العسكرية المباشرة، نشهد تزايداً في استخدام الهجمات الرقمية لتعطيل البنية التحتية الحيوية، سرقة البيانات السرية، وحتى التأثير على الرأي العام والعمليات الانتخابية.

هذه الديناميكية الجديدة تُبرِز كيف أن الصراعات الحديثة تُخاض في الغالب خلف الشاشات وعَبر الشبكات،

مما يُعقّد من تحديد الفاعلين والرّد على الهجمات بشكل فعّال.

وبذلك، تفتح الحروب السيبرانية باباً لعهدٍ جديد من الصراعات، حيث يُصبح الأمن السيبراني والدفاع الرقمي محوراً رئيسيّاً في استراتيجيات الأمن القومي للدول.

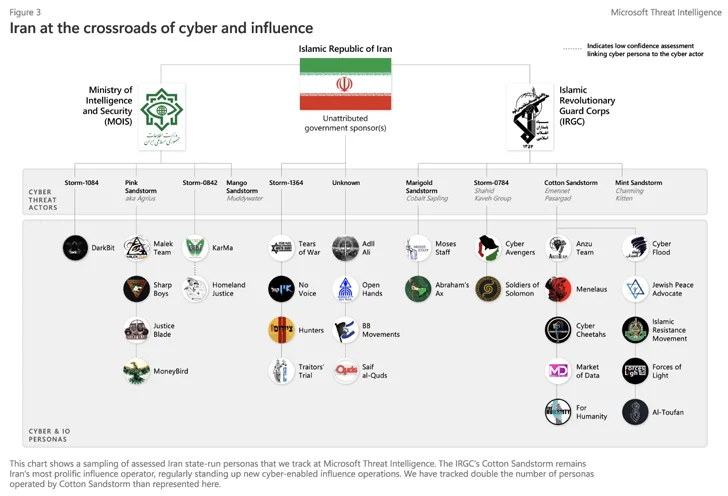

تعتبر إيران واحدة من الجهات الرئيسية التي تنفّذ هجماتٍ سيبرانية مستمرة على مستوى العالم.

تتبنى إيران مجموعة متنوعة من الاستراتيجيات والأدوات لتحقيق أهدافها في الساحة السيبرانية.

تشمل هذه الهجمات استخدام البرمجيات الضارة مثل، “BiBi-Windows Wiper و BiBi-Linux Wiper و ChiLLWIPE

و COOLWIPE”، بالإضافة إلى استغلال الثغرات في “PowerShell” باسم “POWERPUG” كجزءٍ من حملات الاختراق.

كما تستخدم إيران برامج التجسس مثل “MOAAZDROID” و “LOVELYDROID” لاستهداف الهواتف الذكية التي تعمل بنظام “Android” وسرقة المعلومات الحساسة.

كما تعتمد هذه الهجمات على الهندسة الاجتماعية لخداع الضحايا والتسلّل إلى أنظمتهم،

مما يجعلها تحدّياً كبيراً لأمن المعلومات العالمي.

كما تسلّط الشركة الضوء على التغير في الأساليب الهجومية السيبرانية التي تبعت الهجمات في 7 أكتوبر/تشرين الأول 2023.

مؤكدةً على أن العمليات السيبرانية التي تقودها إيران وجماعات مرتبطة بـ “حزب الله” اللبناني،

أصبحت أكثر تركيزاً وكثافة، بهدف خاص لتقويض الدعم الشعبي للحرب.

كما يُظهر التقرير كيف تُستخدم العمليات السيبرانية كأدواتٍ أولية في الصراعات، تقدّم طريقةً بتكلفة ومخاطر أقل للتأثير على النزاعات، جمع المعلومات، وتشكيل الإدراكات العامة، مع استمرار إيران في استهداف الكيانات الإسرائيلية والأميركية بنشاط.

تنفّذ هجمات هدّامة، عمليات قرصنة وتسريب، وحملات تأثير إعلامي لزعزعة الثقة في المنظمات الحيوية وتحويل الرأي العام العالمي ضد إسرائيل، بالإضافة إلى تعطيل البنية التحتية الحيوية الإيرانية من قِبل فاعلينَ يدّعون الاستجابة للنزاع.

بناءً على التحليلات والملاحظات الواردة في التقرير، تتوقع “جوجل” أن تستمر المجموعات المرتبطة بإيران في تنفيذ هجمات سيبرانية تدميرية، خصوصاً في حال تصاعد النزاع، بما في ذلك الأنشطة العسكرية ضد مجموعات الوكلاء الإيرانيين في دولٍ مثل لبنان واليمن.

مع ذلك عمليات الاختراق والتسريب والعمليات الإعلامية ستظل جزءاً أساسياً من جهودها للتأثير في الرأي العام وإظهار القوة والنّية.

ولكن بالنسبة لـ “حماس”، يظلّ مستقبل العمليات السيبرانية غير واضح في الأمد القريب،

لكن من المتوقع أن تستأنف نشاطها السيبراني مع التركيز على التجسس لأغراض جمع المعلومات الاستخباراتية.

كما “جوجل” تشدد على أن العمليات السيبرانية ستلعب دوراً بارزا في النزاعات المسلحة الكبرى مستقبلاً،

مؤكدةً على أهمية الدفاع السيبراني والأمن الرقمي في تحقيق الأمان العالمي.

إحدى الاستراتيجيات الرئيسية، كانت إنشاءُ مواقع ويب مزيّفة، مثل موقع “أشخاص مفقودين” المزعوم،

لنشر البرمجيات الضارة بين المستخدمينَ المتحمسينَ للحصول على معلومات حول الإسرائيليينَ المختطفينَ.

تم تعزيز هذا النهج بوثائق إغراء تحت ستار التبرع بالدم، مما يسهّل توزيع البرمجيات الضارة وتعميق نطاق التأثير.

بالإضافة إلى ذلك، تم تسليط الضوء على استخدام أساليب متقدمة مثل البرمجيات الضارة المصممة لتدمير البيانات أو تعطيل الأنظمة بشكل فعّال، بما في ذلك “BiBi-Windows Wiper” و”ChiLLWIPE”، التي استهدفت أنظمة التشغيل “Windows” و”Linux” على التوالي.

هذه الهجمات كانت موجّهة ضد البنية التحتية الإسرائيلية بغية إحداث أضرار جسيمة.

من ناحية أخرى، شملت الحملة عمليات التصيّد والتسريب المعلوماتي، مع التركيز بشكل خاص على استهداف وسائل الإعلام والمنظمات غير الحكومية باستخدام أبواب خلفية مثل “POWERPUG”،

وذلك بهدف جمع المعلومات الاستخباراتية وزعزعة الثقة في المؤسسات الرئيسية.

إضافةً إلى ذلك، تم استهداف مهندسي البرمجيات الإسرائيليينَ بأفخاخ مهمة تتضمن تحميل البرمجيات الخبيثة مثل “SysJoker”، مستغلّينَ منصاتٍ مثل “LinkedIn” لتقديم عروض عمل مزيفة،

في محاولة لخداع الأهداف ودفعهم نحو تثبيت البرامج الضارة بأنفسهم.

كما تكشف هذه العمليات عن مستوى عالٍ من التطور والتنسيق، مع الاعتماد بشكل كبير على الهندسة الاجتماعية والتكتيكات المبتكرة

تبرز هذه الهجمات السيبرانية التي نفذتها مجموعات إيرانية بوضوح كبير الأثر الذي يمكن أن تحقّقه التكنولوجيا في المجال العسكري والسياسي. تظهر هذه الهجمات السريعة والمتطورة قدرة الأطراف الفاعلة على استخدام الأدوات الرقمية بشكل مبتكر لتحقيق أهدافها الجيوسياسية والعسكرية دون الحاجة إلى مواجهات مباشرة.

هل أعجبك المحتوى وتريد المزيد منه يصل إلى صندوق بريدك الإلكتروني بشكلٍ دوري؟

انضم إلى قائمة من يقدّرون محتوى إكسڤار واشترك بنشرتنا البريدية.