“Mispadu”.. حصان طروادة مُتطور ينتشر عبر القارات

|

استمع إلى المقال

|

تشهد الساحة الرقمية تطوّراً مستمرّاً للتهديدات الإلكترونية التي تتخطى الحدود والقطاعات، معبّرة عن مستوى جديد من التعقيد والانتشار. في هذا السياق، يبرز برنامج الطروادة المصرفي “ميسبادو” (Mispadu)، الذي أثار قلق المجتمع الأمني لأول مرة في عام 2019، بتوسّعه الجغرافي الملحوظ خارج نطاقه الأصلي في أميركا اللاتينية ليشمل أوروبا. هذا التحول يكشف عن القدرة المتزايدة للمهاجمينَ على تطوير استراتيجيات تستهدف مجموعة واسعة من الضحايا عبر قارات متعددة، مما يضع تحديات جديدة أمام المدافعينَ عن الأمن السيبراني.

في ظل التوسع الجغرافي والتكتيكي لحصان طروادة المصرفي “ميسبادو”، وتجاوز هذا التهديد الآن حدود أميركا اللاتينية، مستهدفاً مستخدمينَ في إيطاليا وبولندا والسويد بتكتيكات أكثر تعقيداً ودهاءً. الأهداف المستهدفة تشمل قطاعات واسعة من التمويل والخدمات وتصنيع السيارات وشركات المحاماة وحتى المرافق التجارية، مما يدلّ على تنوع استراتيجيات “ميسبادو” وقدرتها على التكيّف مع مختلف الأهداف.

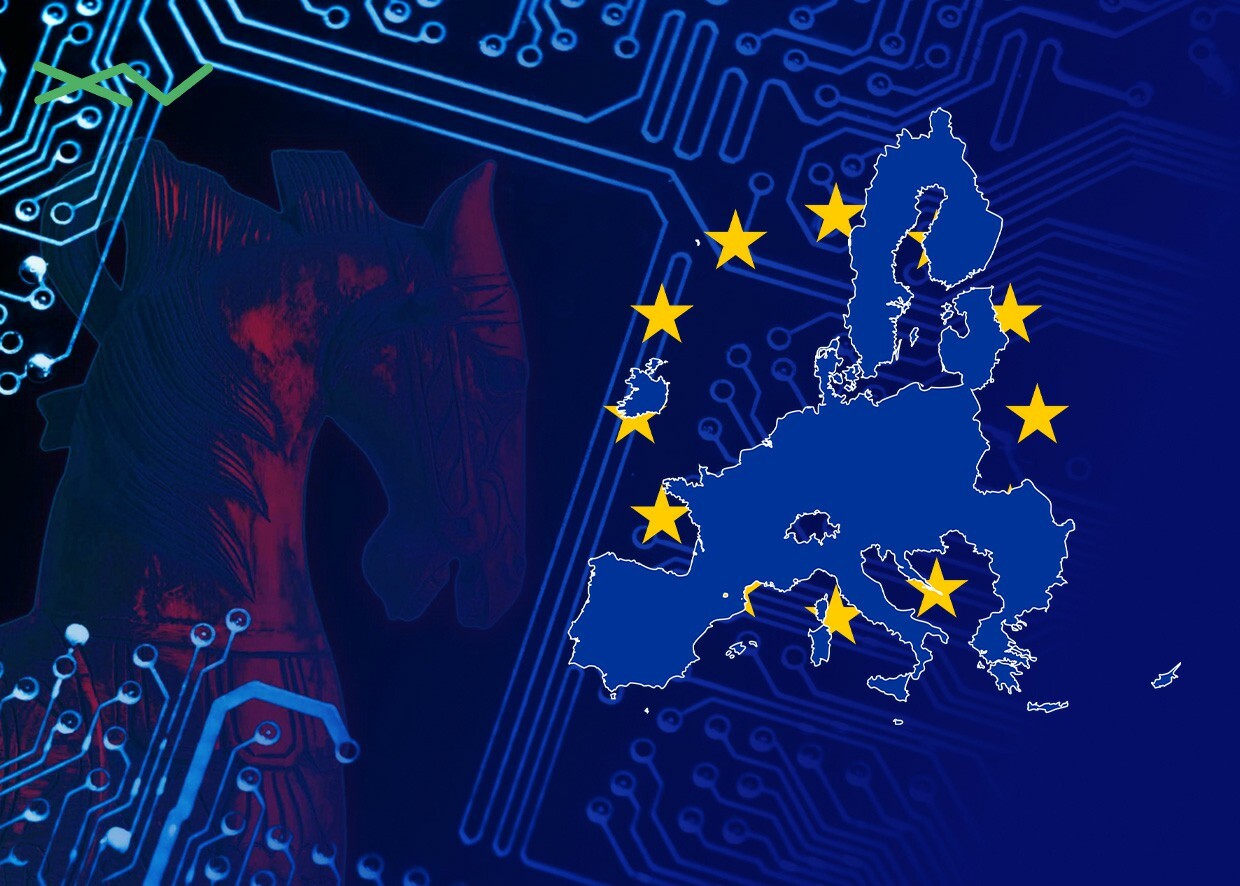

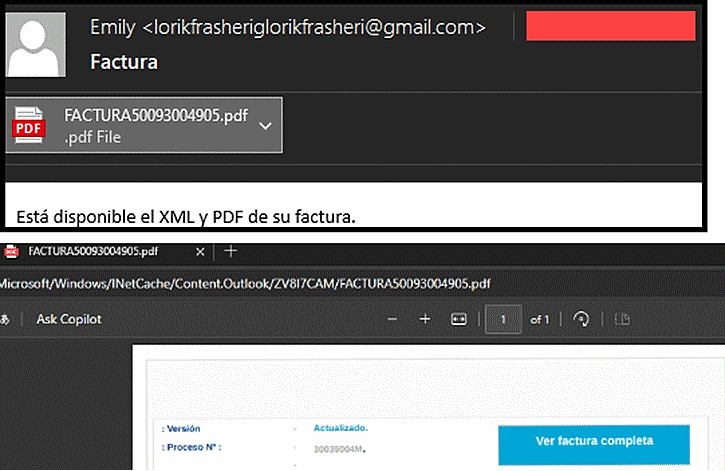

سلسلة هجمات “ميسبادو” تمرّ بمراحل عدة تتشابه إلى حدٍّ كبير مع الحملات السابقة، خصوصاً في بداياتها. تبدأ العملية برسالة تصيّد إلكتروني تحمل مرفق “بي دي إف” (PDF) يُفترض أنه فاتورة، والهدف هو إغراء الضحية لفتح الملف والنقر على رابط لمشاهدة الفاتورة بشكل كامل. هذا النقر يؤدي إلى تحميل ملف (ZIP) يبدأ سلسلة الهجوم.

الملف المضغوط يحتوي عادةً على مثبت “إم إس آي” (MSI) أو برنامج نصّي “إتش تي آي”(HTA)، وكلاهما يسهم في بدء تنفيذ الهجوم عبر سكريبت “في بي فيجوال بيسك” (VB Visual Basic) معين. هذا السكريبت، بدوره، يقوم بتحميل سكريبت “في بي” (VB) آخر يُعد المرحلة الثانية، والذي يستعد لتنزيل وتفعيل الحمولة الرئيسية لـ “ميسبادو”.

الأمر يتعقد بعد ذلك، حيث يتم استخدام تقنيات لإخفاء العملية وتجنّب الكشف، بما في ذلك التشفير وفحوصات لمعرفة إن كان النظام المستهدف يعمل داخل بيئة افتراضية “في أم” (VM). إذا نجح الهجوم في تجاوز هذه الفحوصات، يتم تحميل ملفات عبر سكريبت “أوتو آي تي” (AutoIT)، والتي تحتوي على البرمجية الخبيثة المستهدفة للتنفيذ.

تُستخدم في هذه العملية مكتبة “دي إل إل” (DLL) لفك تشفير الحمولة وحقنها في عمليات نظامية (مثل attrib.exe أو RegSvcs.exe)، مما يسمح للبرمجية الخبيثة بالعمل دون أن تثير الشبهات.

بهذه الطريقة، يستطيع “ميسبادو” التسلل إلى الأنظمة المستهدفة، معتمدًا على سلسلة من التقنيات المعقّدة لتجاوز الحمايات الأمنية وتنفيذ الأنشطة الضارة بفعالية.

الخبيث في هذه الحملة لا يقتصر على سرقة بيانات الاعتماد فحسب، بل يتضمن أيضاً قدرات لالتقاط لقطات الشاشة وتسجيل ضغطات المفاتيح، مما يزيد من خطورتها. البرمجية تستخدم تقنيات تشفير متقدمة لإخفاء أنشطتها وتجنّب الكشف عنها، بالإضافة إلى إجراء عمليات فحص لمنع تشغيلها في بيئات اختبارية أو افتراضية، مما يعقد من مهمة تحليلها ومكافحتها.

أما فيما يتعلق بعمليات القيادة والتحكم، فتشير التحليلات إلى استخدام “ميسبادو” لخادمي “سي 2” (C2) منفصلين: الأول لجلب الحمولات المتوسطة والنهائية، والثاني لاستخراج بيانات الاعتماد المسروقة، مع وجود أكثر من 60.000 ملف في الخادم، مما يشير إلى الحجم الكبير للبيانات التي تم جمعها من ضحايا الهجمات.

مصطلح “سي 2” يشير إلى الأنظمة أو الخوادم التي تستخدمها البرمجيات الخبيثة أو المهاجمون لإدارة الأجهزة المصابة عن بُعد. بمعنى آخر، هذه الخوادم هي المركز الذي يتلقى البيانات المسروقة من الضحايا، ويصدر الأوامر لتنفيذ أنشطة ضارة أخرى. تُستخدم قنوات “سي 2” هذه في سياق هجمات البرمجيات الخبيثة لضمان استمرارية التواصل بين المهاجم والنُّظم المخترقة، مما يسمح بإجراء تحديثات على البرمجيات الخبيثة، سرقة المزيد من البيانات، أو حتى تنفيذ هجمات إضافية.

يُعد “ميسبادو” مثالاً بارزاً على التقدم الذي أحرزته برمجيات الطروادة في تهديد الأمان السيبراني عالمياً. بفضل استخدامه لتقنيات تشفير معقّدة واستراتيجيات متقنة للتمويه، إلى جانب قدرته على استهداف مجموعة واسعة من القطاعات بطرق مبتكرة وفعّالة، يُظهر “ميسبادو” الإبداع الخبيث الذي يمكن أن تصل إليه الجهات الفاعلة السيبرانية الضارة.

استخدامه لنظام خادمي “سي 2” يُسلّط الضوء على التنظيم الدقيق والكفاءة في إدارة حملاته الضارة، مما يُبرز الحاجة الماسة لتطوير فهم أعمق ومعرفة شاملة بآليات عمل هذه التهديدات. من خلال رصد وتحليل تكتيكات “ميسبادو”، يُمكننا أن نستشرف الطرق التي قد تتطور بها هذه البرمجيات الخبيثة مستقبلاً.

هل أعجبك المحتوى وتريد المزيد منه يصل إلى صندوق بريدك الإلكتروني بشكلٍ دوري؟

انضم إلى قائمة من يقدّرون محتوى إكسڤار واشترك بنشرتنا البريدية.