ووردبريس تحت الحصار.. استجابة تقنية لثغرة خطيرة

|

استمع إلى المقال

|

في تطور ملحوظ بمجال الأمن السيبراني، كشف الباحثون عن ثغرة أمنية خطيرة في مكونَين إضافيَين شائعَين لـ “ووردبريس” (WordPress)، تهدد بتعريض مواقع الويب للخطر عبر تمكين المهاجمين من تصعيد امتيازاتهم والسيطرة على المواقع بصلاحيات المسؤول. الثغرة، المعرّفة بـ “CVE-2024-2172″، تميزت بدرجة خطورة عالية تصل إلى 9.8 من 10 على مقياس”سي في إس إس” (CVSS) “نظام تقييم ثغرات الأمان الشامل، هو معيار دولي يُستخدم لتقييم شدة الثغرات الأمنية في البرمجيات، موفراً تقييماً موحداً لخطورتها.”، مما يشير إلى حجم التهديد الذي تمثّله.

اكتشاف هذه الثغرة لم يكن محض صدفة، بل جاء نتيجة للتعاون والجهود الدؤوبة ضمن فعالية “بَج بَوْنتي إكسترافاغانزا” (Bug Bounty Extravaganza) التي أطلقتها “وردفِنس” (Wordfence). الفعالية التي تهدف إلى تحفيز الباحثينَ الأمنيينَ على الكشف عن الثغرات مقابل مكافآت مالية مجزية، لعبت دوراً حاسماً في تسليط الضوء على أهمية الإفصاح المسؤول والبحث الأمني المستمر للحفاظ على سلامة النظم الإلكترونية.

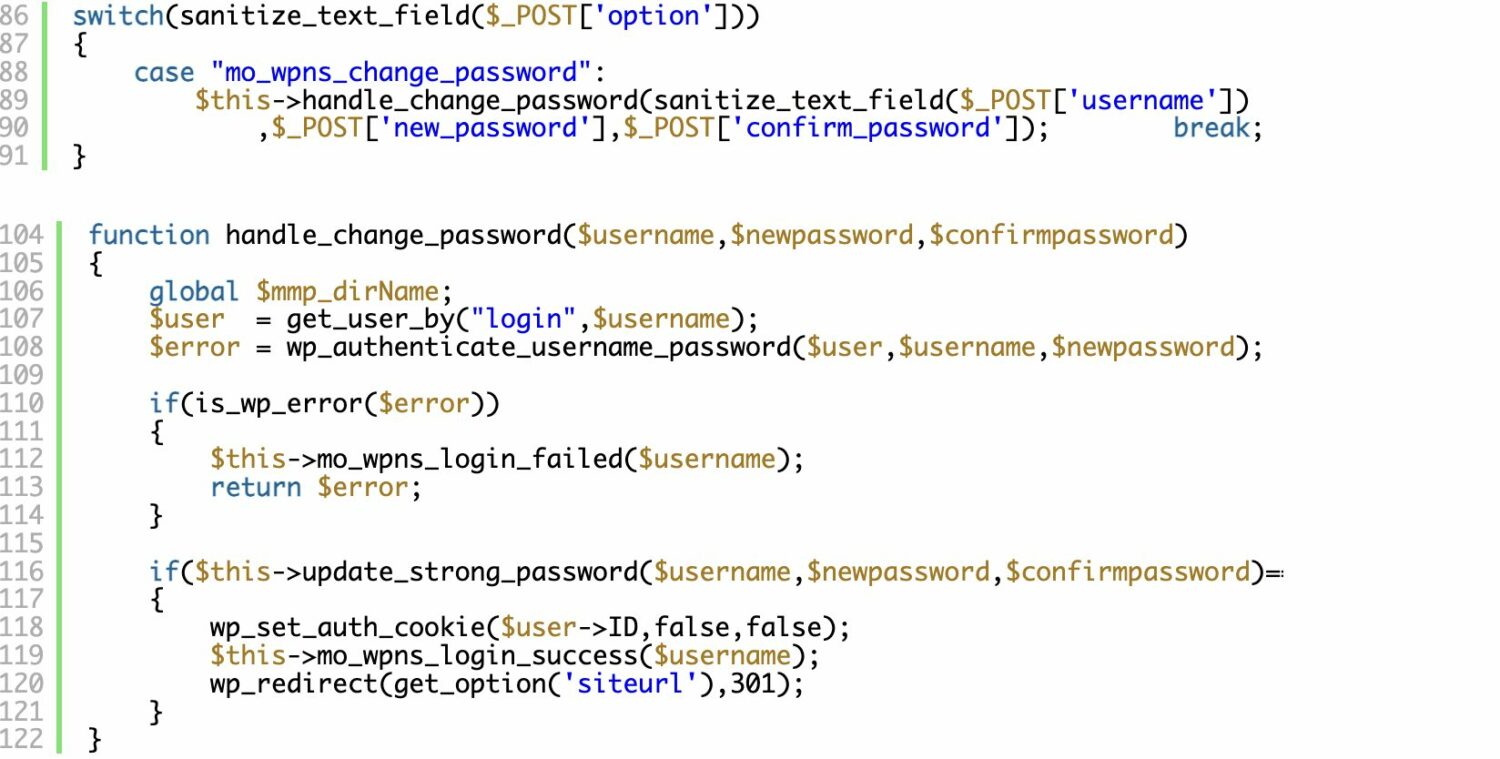

تقنياً، الثغرة تستند إلى خلل في التحقق من صلاحيات المستخدم في الوظيفة “mo_wpns_init()”، مما يسمح للمهاجمين بتحديث كلمة مرور أي مستخدم دون الحاجة للتصديق على هويتهم. هذا يفتح الباب أمام سيناريوهات عديدة للهجوم، بما في ذلك إمكانية إدراج برمجيات خبيثة أو تغيير محتوى الصفحات لتوجيه الزوار نحو مواقع ضارة.

الاستجابة لهذا التهديد كانت سريعة وحاسمة. تلقى مستخدمو “وردفِنس بريميوم” (Wordfence Premium) و “وردفِنس كير” (Wordfence Care) و “وردفِنس ريسبونس” (Wordfence Response) تحديثات أمنية لحماية مواقعهم من الاستغلال المحتمل للثغرة بتاريخ 4 آذار/ مارس 2024، بينما سوف يتم توفير نفس الحماية لمستخدمي الإصدار المجاني من وردفِنس” في الثالث من الشهر القادم.

مع الأخذ بعين الاعتبار الخطورة البالغة للثغرة، تم الاتصال بـ “ميني أورانج” (MiniOrange)، مطوري المكونين الإضافيين المتأثرين، في 5 آذار/ مارس 2024. وبعد تقديم تفاصيل كاملة حول الثغرة، قام المطور بإغلاق المكونات الإضافية نهائياً، في خطوة تؤكد على الصعوبات التي تواجهها الشركات في التعامل مع التهديدات الأمنية الجسيمة.

تواجه منصة “ووردبريس” التحديات الأمنية بشكل متكرر، وآخر هذه التحديات كانت ثغرة خطيرة في المكون الإضافي “لايت سبيد كاش”، الذي يُستخدم في أكثر من 4 ملايين موقع إلكتروني حول العالم لتحسين الأداء وسرعة التحميل. تم تعريف هذه الثغرة برقم “CVE-2023-40000″، وتنطوي على مخاطر تهدد سلامة المعلومات وأمان المواقع بسبب إمكانية تنفيذ سيناريوهات الهجمات عبر النصوص الخبيثة “إكس إس إس” (XSS)، مما يسمح للمهاجمين بسرقة معلومات حساسة أو التحكم في امتيازات الموقع.

الثغرة نجمت عن نقص في التحقّق من صحة وتنظيف البيانات المُدخلة من المستخدمينَ وفي التحقق من صلاحيات الوصول عبر واجهة برمجة تطبيقات “رِست أي بي آي” (REST API). هذه الواقعة تسلط الضوء على الحاجة الماسة لمديري المواقع والمطوّرين إلى اليقظة الدائمة والاستعداد لمواجهة التحديات الأمنية التي قد تؤثر على أداء وسلامة المواقع الإلكترونية، مؤكدة على أهمية التحديثات المستمرة وتطبيق أفضل الممارسات الأمنية للحفاظ على البيئة الرقمية آمنة.

هل أعجبك المحتوى وتريد المزيد منه يصل إلى صندوق بريدك الإلكتروني بشكلٍ دوري؟

انضم إلى قائمة من يقدّرون محتوى إكسڤار واشترك بنشرتنا البريدية.