“ثغرة يوم الصفر”.. سلاح كوريا الشمالية السيبراني الذي يهدد الأمن العالمي

|

استمع إلى المقال

|

يبرز اسم كوريا الشمالية بشكل متكرر كمصدر لبعض من أكثر الهجمات تطورا وتعقيدا، فالمخترقون الكوريون الشماليون، المعروفون بمهاراتهم الفائقة وتكتيكاتهم المتقدمة، استطاعوا مراراً وتكراراً أن يثبتوا قدرتهم على اختراق الحواجز الأمنية للدول والشركات على حد سواء.

كما في أحدث فصول هذه السلسلة من الهجمات، كشفت الأبحاث الأمنية عن استغلالهم لثغرة غير معروفة سابقًا في نظام التشغيل المشهور “ويندوز” (Windows)، مما يسلط الضوء مرة أخرى على الطبيعة المتغيرة والديناميكية للتهديدات السيبرانية.

“الهاكرز” الكوريون قاموا بالاستفادة من نقطة ضعف لم تكن معروفة سابقاً في أحد مكونات الأمان بنظام التشغيل “ويندوز” (Windows)، مما مكّنهم من الحصول على أعلى مستويات الصلاحيات في الأنظمة التي استهدفوها.

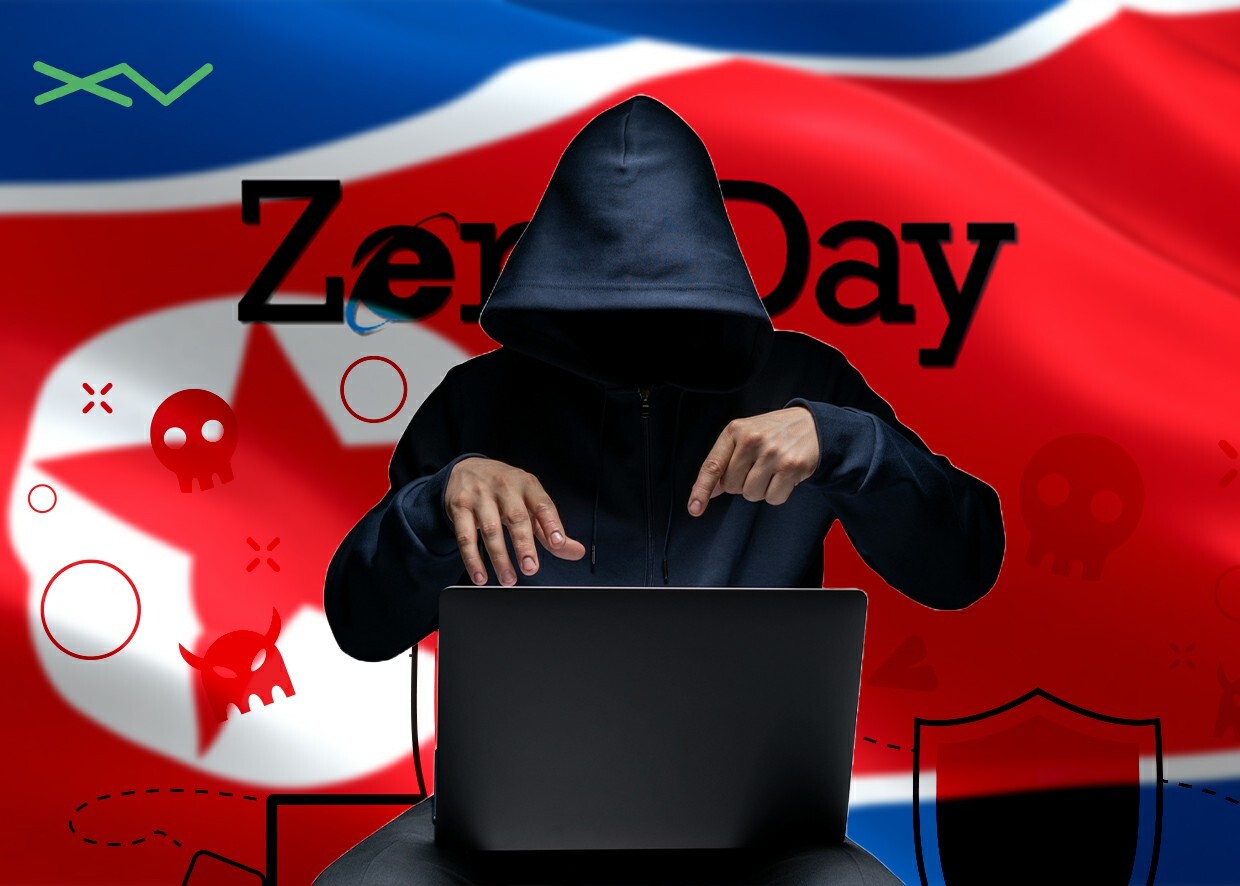

اكتشف الباحثون في شركة “أفاست” (Avast)، وهي شركة مختصة بالأمن السيبراني والحماية، أن نقطة الضعف هذه التي تصنف ضمن ما يُعرف بثغرات “يوم الصفر” (Zero Day) في خدمة “آب لوكر” (AppLocker)، التي تُمكن المدراء من التحكم بالتطبيقات المُصرح لها بالعمل على النظام.

وفقاً لما ذكرته “أفاست”، فإن الوصول إلى مستوى النواة يسمح للمهاجمين بتعطيل برامج الأمان، إخفاء علامات التسلل، وإيقاف تدابير الأمان المختلفة.

وللقيام بأنشطتهم الضارة داخل الأنظمة المستهدفة، استخدم المخترقون، الذين يُعتقد أنهم جزء من المجموعة المعروفة بـ”لازاروس” (Lazarus) – التي جرى تصنيفها في أيلول/سبتمبر 2019 كمجموعة إجرامية إلكترونية – برنامج “الروتكيت” “فدموديول” (FudModule)، وهو نوع من البرامج الضارة المصممة للحصول على الوصول غير المصرح به إلى جهاز الكمبيوتر مع إخفاء وجوده.

كما ذكر الباحثون، أن المخترقين عملوا على تحسين وظائف “الروتكيت” لجعله أصعب في الاكتشاف. وعلى سبيل المثال، تم تطوير بعض التقنيات لتفادي الكشف عنها وتعطيل الحماية الأمنية لبرامج مثل “ويندوز ديفندر” (Windows Defender)، و”كراودسترايك فالكون” (CrowdStrike Falcon)، و”هيتمان برو” (HitmanPro).

إلى ذلك، أشارت (أفاست) إلى أن برنامج “فدموديول روتكيت” يُعد واحدًا من أكثر الأدوات تعقيدًا في ترسانة “لازاروس”، في بيّن الباحثون أن التحديثات الأخيرة للبرنامج تُظهر التزام المجموعة بتطوير برنامج “الروتكيت” بشكل مستمر.

في إطار استجابتها للتحديات الأمنية المتزايدة، أصدرت شركة “مايكروسوفت” تحديثات أمنية هامة ضمن دورة تحديثات الثلاثاء الفائت، الخاصة بشهر شباط/فبراير لعام 2024.

هذه التحديثات كانت تهدف إلى معالجة مجموعة من الثغرات الأمنية التي تم اكتشافها في مختلف برمجيات الشركة، حيث شملت التحديثات تصحيح لـ 73 ثغرة أمنية، بما في ذلك ثغرتين كانتا تخضعان للاستغلال النشط وتصنفان ضمن فئة “يوم الصفر”.

بالإضافة إلى تصحيح الثغرات الأمنية العامة، ركزت التحديثات أيضًا على معالجة خمس ثغرات حرجة، وتقديم إصلاحات لعدة نقاط ضعف في المتصفح الشهير “إيدج” (Edge)، الذي يعتمد على نظام تشغيل “كروميوم” (Chromium).

بهذا التصحيح، تأمل “مايكروسوفت” في تقليل الاستغلالات الهجومية لمجموعات مثل “لازاروس”، مما يجبرهم على البحث عن ثغرات أخرى أو تغيير تكتيكاتهم. ويُعتبر هذا التصحيح خطوة مهمة نحو حماية المستخدمين والأنظمة من التهديدات المستقبلية المحتملة.

من خلال استغلال هذا الخلل، الذي تم تسجيله تحت رمز “سي في إي-21338-2024” (CVE-2024-21338)، كان بإمكان المخترقين الذين يمتلكون صلاحيات إدارية تصعيد مستوى وصولهم إلى مستوى “النواة” (kernel)، الأمر الذي يُعطيهم القدرة على تنفيذ وظائف النظام الأساسية.

لا تزال مجموعة “لازاروس” تُعتبر من بين المجموعات الأكثر إنتاجاً وديمومة في مجال القرصنة السيبرانية، حسبما ذكرت “آفاست”، إذ أوضح الباحثون أنه على الرغم من الإلمام بتكتيكات وأساليب المجموعة، إلا أنهم يمكن أن يفاجئونا أحياناً بمستوى غير متوقع من التطور التقني.

باحثون يابانيون كشفوا مؤخراً، أن “لازاروس” استهدفت مطوري البرمجيات بحزم برامج ضارة مفتوحة المصدر تم رفعها على مستودع يستخدمه مجتمع “بايثون” (Python). كما تم تنزيل هذه الحزم الضارة مئات المرات.

وفي وقت سابق من شهر شباط/فبراير، أصدرت وكالات الاستخبارات من ألمانيا وكوريا الجنوبية تحذيراً مشتركاً حول عملية تجسس إلكتروني مستمرة تُديرها كوريا الشمالية والتي تستهدف قطاع الدفاع العالمي، مع ذكر “لازاروس” كإحدى الجهات المهدِدة.

“لازاروس” استهدفت أيضاً النظام القضائي في كوريا الجنوبية، حيث صادرت الشرطة خوادم من المحكمة العليا بزعم أنه تم اختراقها من قبل المجموعة العام الماضي.

وفقًا لتقرير من “تشينالوجي” (Chainalogy) – شركة تحليلات العملات المشفرة – اخترق “الهاكرز” الكوريون الشماليون، بما في ذلك “لازاروس”، عدداً قياسياً من منصات العملات المشفرة العام الماضي، مع سرقة أصول تُقدر بمليار دولار.

تُبرز هذه الواقعة، التي تتناول استغلال ثغرة “سي في إي-21338-2024″، الطبيعة المتغيرة والمركبة لعالم الأمن السيبراني بوضوح. فمن خلالها، نلمس مجدداً كيف يستطيع القراصنة استخدام ضعف الأنظمة بأساليب مبتكرة لتحقيق مآربهم، لذلك يحتم على عمالقة التكنولوجيا مثل “مايكروسوفت” التحرك بسرعة وفعالية لضمان أمان مستخدميها.

تُظهر هذه الواقعة، التي شملت استغلال ثغرة بنظام “ويندوز” وتحركات مجموعة “لازاروس”، أهمية اليقظة المستمرة والتحديثات الأمنية المنتظمة.

كوريا الشمالية يبدو أنها استخدمت “ثغرة يوم الصفر” في عدة هجمات سيبرانية على الباحثين الأمنيين والمؤسسات والحكومات في العالم، بهدف جمع المعلومات والمال والنفوذ والانتقام. وقد أعلنت شركة “جوجل” سابقا عن أن مجموعة قرصنة تابعة لكوريا الشمالية استغلت “ثغرة يوم الصفر” لاستهداف الباحثين الأمنيين والحصول على بياناتهم ومشاريعهم.

وقد أدى هذا الهجوم إلى خرق الأمن والخصوصية للباحثين والمؤسسات التي يعملون فيها، وتعطيل عملهم وتقويض جهودهم في مكافحة التهديدات السيبرانية.

وتعتبر كوريا الشمالية من أكثر الدول نشاطاً وتطوراً في مجال القرصنة السيبرانية، حيث تمتلك أكثر من 6000 قرصان مدربين ومجهزين، وتستخدم أكثر من 570 موقعاً لشن هجماتها. وتهدف كوريا الشمالية من هذه الهجمات إلى تحقيق أهداف سياسية واقتصادية وعسكرية، وتحدي العقوبات الدولية والضغوط الدبلوماسية، وتعزيز نظامها الشمولي والاستبدادي.

ويشكل النشاط السيبراني لكوريا الشمالية تهديداً حقيقياً للأمن العالمي، لأنه يستهدف البنية التحتية والمصالح الحيوية والحساسة للدول والمنظمات والأفراد، ويمكن أن يسبب أضراراً جسيمة وخطيرة وواسعة النطاق، ويمكن أن يؤدي إلى نشوب نزاعات وصراعات وحروب.

هل أعجبك المحتوى وتريد المزيد منه يصل إلى صندوق بريدك الإلكتروني بشكلٍ دوري؟

انضم إلى قائمة من يقدّرون محتوى إكسڤار واشترك بنشرتنا البريدية.