تحديثات طارئة من “مايكروسوفت” لمعالجة ثغرات Zero-Day في Windows

|

استمع إلى المقال

|

نحن نعيش في عصر التحول الرقمي المتسارع، حيث تصبح التكنولوجيا أكثر تداخلاً مع جميع جوانب حياتنا اليومية والعملية.

هذا التقدم المذهل يفتح آفاقاً جديدة للابتكار والتواصل، لكنه يأتي مع تحديات أمنية معقّدة تتطلب يقظة دائمة واستجابة سريعة أيضا هذا التقدم المتزايد للتكنولوجيا في جميع جوانب الحياة لا يأتي دون ثمن؛ حيث تبرز التحديات الأمنية والثغرات كأحد أبرز المخاطر التي تواجه مجتمعنا الرقمي.

في صميم هذه التحديات، تقع ثغرات “يوم الصفر” (Zero Day Vulnerabilities)، تلك النقاط الضعيفة غير المكتشفة التي تمنح المهاجمينَ فرصة ذهبية لتنفيذ هجماتهم قبل أن يتمكن المطوّرون من إصلاحها.

كما ثغرات يوم الصفر، بطبيعتها الخفية والمحتملة للخطر، تشكّل تهديداً مستمراً للأمن السيبراني، مما يتطلب يقظة واستجابة سريعة من المختصينَ في هذا المجال.

لذلك تزداد خطورة الوضع مع ظهور أدوات هجومية متقدمة مثل “WaterRAT”، برنامج ضار مصمّم خصيصاً لاستغلال هذه الثغرات في تنفيذ هجمات معقّدة تستهدف سرقة البيانات والتجسّس.

كما تعكس هذه الأدوات مدى التطور والدهاء الذي وصلت إليه مجموعات الهجوم الإلكتروني، مما يضع على عاتق المؤسسات والأفراد عبء تعزيز دفاعاتهم الأمنية.

أصدرت “مايكروسوفت” تحديثات لتصحيح 73 ثغرة أمنية في مجموعة برمجياتها كجزء من تحديثات الثلاثاء الخاصة بشهر فبراير/ شباط لعام 2024، بما في ذلك ثغرتَين من نوع “يوم الصفر” كانتا تحت الاستغلال النشط.

كما أن هذه التحديثات شملت تصحيحات لخمس ثغرات حرجة، وكذلك إصلاحات لثغراتٍ في متصفح “إيدج” القائم على “كروميوم”.

ثغرة “يوم الصفر” هي نقطة ضعف في البرنامج لم يتم اكتشافها أو إصلاحها بعد من قبل المطوّرينَ.

هذه الثغرات تعتبر ميداناً خصباً للمهاجمينَ لأنها توفّر طريقة للدخول إلى النظام أو الشبكة دون معرفة أو مقاومة، حتى يتم إصلاح الثغرة.

CVE-2024-21351: هذه الثغرة تخصّ ميزة الأمان Windows” “SmartScreen، والتي تهدف إلى حماية المستخدمينَ من تشغيل تطبيقات أو فتح ملفات ضارة.

الثغرة تسمح للمهاجم بتجاوز هذه الحماية وتنفيذ كود خبيث على جهاز الضحية.

CVE-2024-21412: كما تتعلق بالأمان في ملفات اختصار الإنترنت، حيث تسمح للمهاجم بتجاوز الفحوصات الأمنية المعروضة من خلال ملف مصمّم خصيصاً.

هذا يعني أن المهاجم يمكن أن يوجّه الضحية لفتح ملف يبدو آمناً ولكنه يحتوي على كود ضار.

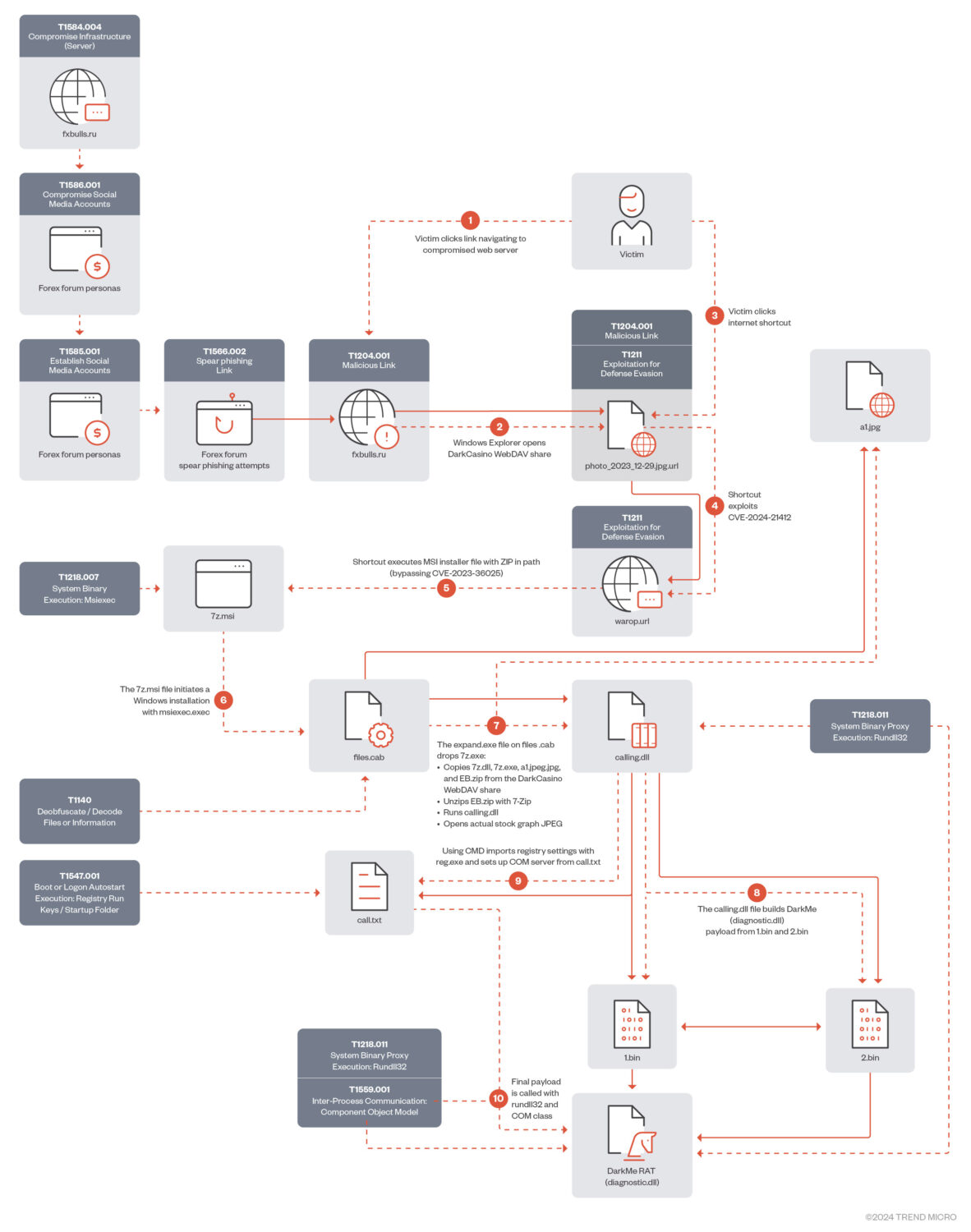

شركة “Trend Micro” قامت بتفصيل حملة هجومية قامت بها مجموعة “Water Hydra”

(المعروفة أيضاً بـ DarkCasino)، التي استهدفت المتداولينَ في الأسواق المالية عن طريق سلسلة هجوم “يوم الصفر” المتطوّرة التي تستغل CVE-2024-21412.

هذه الثغرة تعتبر بمثابة تجاوز لـ CVE-2023-36025، مما يمكن المهاجمينَ من تجاوز فحوصات SmartScreen

“Water Hydra” لديهم سجل حافل بشنّ هجمات ضد البنوك ومنصات العملات المشفرة وغيرها باستخدام استغلالات “يوم الصفر”، بما في ذلك ثغرة WinRAR التي تم الكشف عنها في أغسطس 2023.

كما في يناير/ كانون الثاني 2024، قامت “Water Hydra” بتحديث سلسلة الإصابة الخاصة بها مستغلة CVE-2024-21412 لتنفيذ ملف مثبت “مايكروسوفت” (.MSI) الضار، مما يسهل عملية إصابة “DarkMe”.

ظهرت للمرة الأولى في الأفق الأمني في عام 2021، مشكلة تهديد للقطاع المالي بعد أن بدأت في توجيه هجمات مستهدفة ضد المؤسسات المالية، بما في ذلك البنوك، ومنصات تبادل العملات الرقمية، وخدمات تداول العملات والأسهم، إضافة إلى مواقع القِمار والكازينوهات حول العالم.

في الأوقات الأولى لظهورهم، اعتقد العديد من الخبراء أن أنشطة هذه المجموعة كانت من فعل مجموعة “Evilnum APT”، وذلك بسبب تشابه أساليب الهجوم وخصوصاً في استخدام التصيّد الاحتيالي وغيرها من التقنيات.

ومع ذلك، في سبتمبر/ أيلول من عام 2022، اكتشف الباحثون في شركة “NSFOCUS” أداة تحكّم عن بُعد مبنية باستخدام VisualBasic، أُطلق عليها اسم “DarkMe”،

ضمن حملةٍ أُطلق عليها اسم”DarkCasino”.

في الواقع هذه الحملة كانت تستهدف بشكل خاص المتداولينَ في أوروبا ومواقع المقامرة، مما أكد تميز “Water Hydra” كمجموعة “APT” مستقلّة بأساليبها وأهدافها.

هي أداة خبيثة تُستخدم في الهجمات الإلكترونية المتقدمة، حيث تمثّل بوابة للمهاجمين لإدخال البرمجيات الخبيثة والسيطرة على الأنظمة المستهدفة من بُعد.

لذلك يتم توزيع هذا البرنامج عادةً عبر البريد الإلكتروني الملغوم بالتصيّد، استغلال الثغرات الأمنية،

أو عبر مواقع ويب مخترقة، مموّهاً كملفات شرعية لخداع المستخدمينَ ودفعهم لتنزيله وتشغيله.

ما يميز “DarkMe” هو قدرته الفائقة على تجاوز الحمايات الأمنية مثل جدران الحماية والبرامج المضادة للفيروسات، مستغلّاً الثغرات الأمنية أو باستخدام تقنيات التمويه ليظهر نشاطه الخبيث كعمليات نظام شرعية.

ثم بمجرد نجاح التثبيت على جهاز الضحية، يبدأ برنامج تنزيل “DarkMe” في تحميل وتنفيذ مجموعة متنوعة من البرمجيات الخبيثة التي تشمل من برامج التجسس إلى برامج الفدية، مما يفتح الباب أمام المهاجمينَ للقيام بمجموعة واسعة من الأنشطة الضارة.

هذه الأنشطة تتراوح من سرقة البيانات الحساسة والتجسس على الضحايا إلى تعطيل الأنظمة وطلب الفدية.

الهدف النهائي من استخدام “DarkMe” هو إنشاء قناة اتصال مباشرة بين الضحية والمهاجم،

مما يمنح المهاجمينَ القدرة على الوصول إلى النظام المستهدف وتنفيذ أوامر عن بُعد،

وبالتالي السيطرة الكاملة على النظام دون علم الضحية أو قدرتها على التدخل.

بالإضافة إلى ذلك مايكروسوفت، أصدرت العديد من الشركات التقنية الأخرى تحديثات أمنية خلال الأسابيع الماضية لمعالجة مجموعة متنوعة من الثغرات الأمنية.

هذه التحديثات تغطي نطاقاً واسعاً من البرمجيات والأنظمة، بما في ذلك أنظمة التشغيل، تطبيقات الويب، أدوات الأمان، والأجهزة الشبكية.

كما يعتبر الاهتمام بتطبيق هذه التحديثات الأمنية يُعتبر خطوة حاسمة للحفاظ على أمان البيانات وحماية الأنظمة من التهديدات السيبرانية المحتملة.

كما يؤكد هذا الإجراء على أهمية المراقبة المستمرة والتحديث الدوري لكافة البرمجيات والأنظمة للتّصدي للمخاطر الأمنية المتطورة باستمرار.

كما تشكّل هذه الحادثة التي طالت استغلال ثغرات “يوم الصفر” واستخدام برنامج تنزيل “DarkMe” بصمة واضحة في سجل التحديات الأمنية السيبرانية، مبرزةً المدى الذي يمكن أن تصل إليه المجموعات الهجومية المتقدمة مثل “Water Hydra APT” في استهداف الأنظمة المالية والبنية التحتية الرقمية الحيوية.

ولذلك الهجوم لا يسلّط الضوء فقط على الطبيعة المتطورة والمعقّدة للتهديدات السيبرانية في عصرنا الحالي،

كما يُظهر أيضاً الأثر الكبير الذي يمكن أن تُحدثه هذه الهجمات على الخصوصية وأمان المعلومات.

بينما تستمر المعركة ضد الجريمة السيبرانية، تقدّم هذه الحادثة دراسة حالة قيّمة حول التكتيكات والاستراتيجيات التي يستخدمها المهاجمون، مما يتيح فرصة للمجتمع الأمني لتحليل وفهم أفضل لكيفية الدفاع ضد هذه الهجمات المستقبلية.

هل أعجبك المحتوى وتريد المزيد منه يصل إلى صندوق بريدك الإلكتروني بشكلٍ دوري؟

انضم إلى قائمة من يقدّرون محتوى إكسڤار واشترك بنشرتنا البريدية.