هجمات “بيغاسوس” تثير المخاوف بشأن حرية الصحافة في الهند

|

استمع إلى المقال

|

أعلنت منظمة العفو الدولية، بالتعاون مع صحيفة “واشنطن بوست“، عن تفاصيل جديدة مروعة تكشف استمرار استخدام برنامج التجسس “بيغاسوس” الخاص بمجموعة “NSO Group” في استهداف صحفيينَ بارزينَ في الهند.

يتضمن الهدف صحفياً سابقاً كان ضحية هجومٍ باستخدام نفس برنامج التجسس.

هذا الكشف يأتي ضمن جهود استمرار المراقبة والتحقق التقني لتحديد مدى استخدام برنامج “Pegasus” في هجمات مستمرة على الصحفيينَ. يظهر التقرير الذي قامت به منظمة العفو الدولية مع “واشنطن بوست” كيف تستخدم مجموعة “NSO Group” برنامجها لاستهداف أفرادٍ من الصحفيين بتكرار، ويسلّط الضوء على التهديدات المستمرة التي تواجهها حرية الصحافة في الهند.

التفاصيل المروعة تكشف عن آثار استخدام ثغرات متقدمة، مثل ثغرة “BLASTPAST” التي تم استخدامها بدون أي تفاعل من المستخدم، وذلك لاختراق هواتف الصحفيينَ. يُظهر التّحقق من التقنيات التقدم التكنولوجي الذي يتم تبنيه من قبل مجموعة “NSO Group” لاستمرار وتطوير برنامج “Pegasus” كأداة للاختراق المتقدمة.

“NSO Group”، هي شركة إسرائيلية متخصصة في تصنيع وتطوير برامج التجسس. تأسست الشركة في عام 2010، ويقع مقرها الرئيسي في هرتسليا، إسرائيل.

“بيغاسوس” هو برنامج تجسس للهواتف المحمولة تم تطويره بواسطة “NSO Group”. يُعرف “بيغاسوس” بقدراته المتقدمة، ويمكنه الوصول إلى مجموعة واسعة من البيانات الموجودة على الهاتف المستهدف، بما في ذلك المكالمات الهاتفية والرسائل النصيّة وسجلات المواقع وتطبيقات المراسلة الفورية وبيانات الوسائط الاجتماعية.

تم استخدام “بيغاسوس”، في هجمات استهدفت صحفيينَ ونشطاء حقوق الإنسان ومسؤولينَ حكوميينَ في جميع أنحاء العالم.

الهجوم على أناند مانجالي

في أغسطس 2023، تلقى أناند مانجالي، الصحفي الاستقصائي في “OCCRP”، رسالة نصية من حساب بريد إلكتروني لشركة وهمية تسمى “Apple HomeKit”. تضمنت الرسالة رابطاً إلى ملف ويب مضغوط.

عندما فتح مانجالي الرابط، تم تنزيل ملف ويب مضغوط يحتوي على رمز ضار على هاتفه. تم تثبيت هذا الرمز الضار على الهاتف وبدأ في إرسال البيانات إلى المهاجم.

لم يتم التأكد مما إذا كان هذا الرمز الضار هو برنامج “Pegasus”. ومع ذلك، فإن استخدام ثغرة أمنية لا تحتاج إلى النقر تسمى “BLASTPAST” يشير إلى أن الهجوم كان من المحتمل أن يكون من قِبل حكومة أو وكالة أمنية.

الهجوم على سيدهارت فاراداراجان

في أكتوبر 2023، تلقى سيدهارت فاراداراجان، مؤسس تحرير صحيفة، “The Wire”، رسالة نصيّة مماثلة من نفس حساب البريد الإلكتروني للمهاجم الذي استخدم ضد مانجالي.

عندما فتح فاراداراجان الرابط، تم تنزيل ملف ويب مضغوط يحتوي على رمز ضار على هاتفه. تم تثبيت هذا الرمز الضار على الهاتف وبدأ في إرسال البيانات إلى المهاجم.

لم يتم التأكد مما إذا كان هذا الرمز الضار هو برنامج “Pegasus” أيضاً. ومع ذلك، فإن استخدام نفس حساب البريد الإلكتروني للمهاجم في كلا الهجومين يشير إلى أنهما من المحتمل أن يكونا من نفس الجهات.

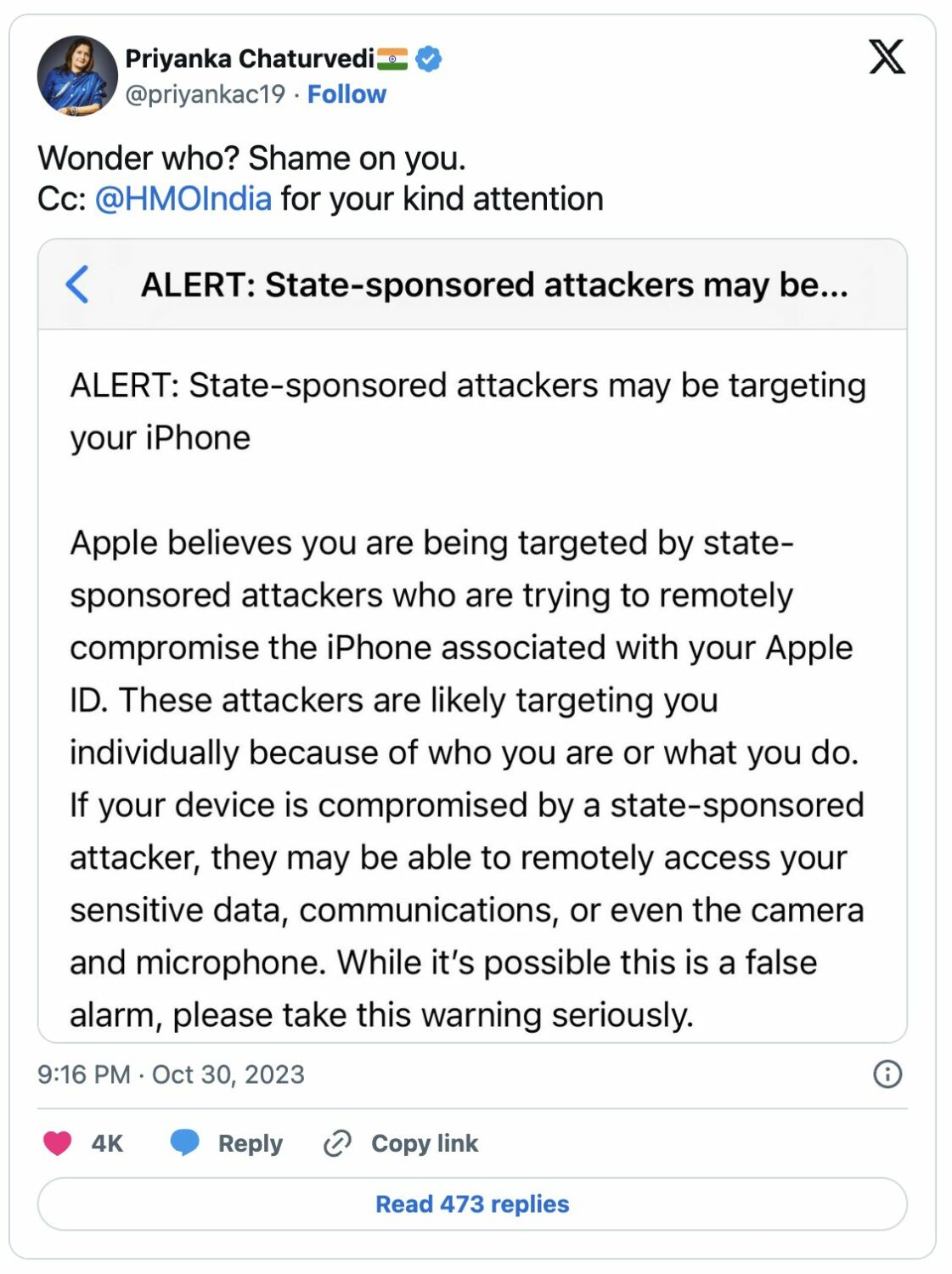

في 25 أكتوبر/تشرين الأول 2023، أرسلت شركة “أبل” رسائل بريد إلكتروني إلى مجموعة من الصحفيينَ والسياسيينَ الهنود المستقلّينَ، تحذّرهم من أن هواتفهم “الآيفون” قد تعرضت للقرصنة. وذكرت الشركة أن الهجمات استخدمت برنامجاً تجسسياً يُعرف باسم “بيغاسوس”، والذي طورته شركة “إن إس أو” الإسرائيلية.

وبحسب شركة “أبل”، فإن برنامج “بيغاسوس” يمكنه الوصول إلى جميع بيانات الهاتف، بما في ذلك الرسائل النصيّة وجهات الاتصال والصور وسجل المكالمات. كما يمكنه تشغيل الكاميرا والمايكروفون دون علم المستخدم.

وذكرت الشركة أن الهجمات استهدفت صحفيينَ من وسائل إعلام هندية بارزة، بالإضافة إلى سياسيينَ من أحزاب المعارضة.

وكانت الحكومة الهندية قد نفت أي علاقة لها بهذه الهجمات. ولكنها واجهت انتقادات واسعة من جماعات حقوق الإنسان والصحفيينَ، الذين اتّهموها بالتضييق على حرية الصحافة.

وفي 2 نوفمبر/تشرين الثاني 2023، أعلنت شركة “أبل” أنها قامت بإصدار تحديث أمني لإصلاح الثغرة الأمنية التي استغلتها الهجمات.

استخدم المهاجمون تقنية “zero-click”، والتي لا تتطلب من الضحية إجراء أي تفاعل مع الرسالة أو الملف المرفق. بدلاً من ذلك، يتم تشغيل البرنامج الضار تلقائياً بمجرد فتح الرسالة أو الملف.

في هذه الحالة، استغل المهاجمون ثغرة أمنية في خدمة “Apple HomeKit” لبثّ الرسائل المشفرة إلى أجهزة الصحفيين. تحتوي هذه الرسائل على صورة مضمنة، تستغل ثغرة أمنية في مكتبة “libwebp” لتشغيل كود ضار على أجهزة الصحفيينَ.

لم يتضح ما إذا نجحت هذه المحاولة في اختراق أجهزة الصحفيينَ. ومع ذلك، فإن هذه الحادثة تسلط الضوء على المخاطر التي يتعرض لها الصحفيونَ والنشطاء من برامج التجسس، و يتبادر إلى الذهن أن الهجمات السيبرانية التي تستهدف دوافع سياسية ليست مجرد تحديًا تقنيًا، بل تشكل تهديدًا حقيقيًا للأمن والحريات. إن استخدام التكنولوجيا في خدمة الأجندات السياسية يعكس تطورّاً خطيراً في المشهد الرقمي، حيث يمكن أن تكون البيانات والمعلومات سلاحاً بيد السلطة.

هل أعجبك المحتوى وتريد المزيد منه يصل إلى صندوق بريدك الإلكتروني بشكلٍ دوري؟

انضم إلى قائمة من يقدّرون محتوى إكسڤار واشترك بنشرتنا البريدية.