مجموعة “لازاروس” الكورية الشمالية تهاجم “مايكروسوفت”.. التفاصيل الكاملة

|

استمع إلى المقال

|

واقعيا، فإن الشبكة العنكبوتية أصبحت جزءا لا يتجزأ من حياة الملايين من الأفراد والمؤسسات في جميع أنحاء العالم، ومع ذلك لم تقتصر الاستفادة من هذا التطور التكنولوجي على الجوانب الإيجابية فحسب، بل جاء العكس المتمثل بظهور التهديدات الإلكترونية والهجمات السيبرانية.

الهجمات الإلكترونية التي ترعاها الدول تعد إحدى التحديات الأمنية الرئيسية التي تواجهها المجتمعات الحديثة، فبينما يعتبر الإنترنت أداة قوية لتعزيز التواصل والتبادل والتطور الاقتصادي، يمكن للدول والمنظمات الإرهابية والقراصنة والهاكرز الحكومية استخدام هذه الوسيلة الإلكترونية لتنفيذ هجمات خبيثة.

هذا النوع من الهجمات يشمل مجموعة متنوعة من الأنشطة المعادية التي تهدف إلى التجسس، وسرقة المعلومات، وتعطيل الأنظمة الحيوية، والتأثير في البنية التحتية لدولة ما، ويمكن لهذه الهجمات أن تؤثر في الأمن القومي والاقتصاد والحياة اليومية للأفراد.

المهاجمون الإلكترونيون المدعومون من قبل كورية الشمالية، المعروفين باسم مجموعة “لازاروس”، يستهدفون الآن خوادم الويب الضعيفة لنظام التشغيل “ويندوز” وخدمات المعلومات عبر الإنترنت (IIS)، وهو خادم ويب من شركة “مايكروسوفت” للوصول الأولي إلى شبكات الشركات.

مجموعة “لازاروس” تتميز بأنها تعمل بتوجيه من الدولة الكورية ولديها سمعة سيئة في عالم الاختراق، وتعتقد العديد من التحليلات أن أنشطة الاختراق الخبيثة التي تقوم بها المجموعة تساهم في تمويل برامج تطوير الأسلحة في كوريا الشمالية.

باحثون من كوريا الجنوبية في مركز استجابة الطوارئ للأمان في شركة “AhnLab“، اكتشفوا أحدث تكتيك يستهدف خوادم ويندوز (IIS) من قبل هذه المجموعة.

كانت الخطوة الأخيرة في هجوم “لازاروس”، إجراء استطلاع للشبكة والحركة الجانبية عبر المنفذ 3389 (سطح المكتب عن بُعد) باستخدام بيانات اعتماد صالحة للمستخدم، والتي يُفترض أنه تم سرقتها في الخطوة السابقة.

مع ذلك، لم يكشف باحثو شركة “AhnLab ” عن أي أنشطة ضارة إضافية بعد انتشار الهاكرز جانبيا على الشبكة، وذلك نظرا لاعتماد “لازاروس” بشكل كبير على تحميل مكتبات “DLL” كجزء من هجماتهم، ويوصي الباحثون بضرورة مراقبة العمليات غير الطبيعية للتنفيذ.

تقرير الباحثين الكوريين، أوضح بأنه “نظرا لأن المجموعة تستخدم على نحو أساسي تقنية تحميل مكتبات DLL خلال عمليات الاختراق الأولية، يجب على الشركات مراقبة العلاقات غير العادية لتنفيذ العمليات واتخاذ تدابير وقائية لمنع المجموعة من تنفيذ أنشطة مثل تسريب المعلومات والحركة الجانبية”.

خوادم ويب خدمات معلومات الإنترنت (IIS) لنظام التشغيل ويندوز تُستخدم من قِبَل المؤسسات بمختلف الأحجام لاستضافة محتوى الويب مثل المواقع والتطبيقات والخدمات، مثل “Outlook” على الويب في “Microsoft Exchange”، هي حل مرن يتوفر منذ إطلاق “ويندوز NT”، ويدعم بروتوكولات مثل “HTTP” و”HTTPS” و”FTP” و”FTPS” و”SMTP” و”NNTP”؛ ومع ذلك، إذا كانت الخوادم تعاني من سوء إدارة أو تأخير تحديثات البرامج، فإنها يمكن أن تشكل نقاط دخول للهاكرز إلى الشبكة.

في وقت سابق، أفادت شركة “سيمانتك” الأمنية بأن الهاكرز ينشرون برامج ضارة على (IIS) لتنفيذ أوامر على الأنظمة المخترقة عبر طلبات الويب، ما يتجنب اكتشافها من أدوات الأمان، حيث كشف تقرير منفصل أن مجموعة قرصنة تُدعى “Cranfly” كانت تستخدم تقنية غير معروفة للتحكم في البرامج الضارة عن طريق استخدام سجلات خادم الويب (IIS).

مجموعة “لازاروس” تستهدف في البداية الوصول إلى خوادم (IIS) باستخدام الثغرات المعروفة أو التكوينات غير الصحيحة التي تسمح للمهاجمين بإنشاء ملفات على خادم باستخدام عملية “w3wp.exe”.

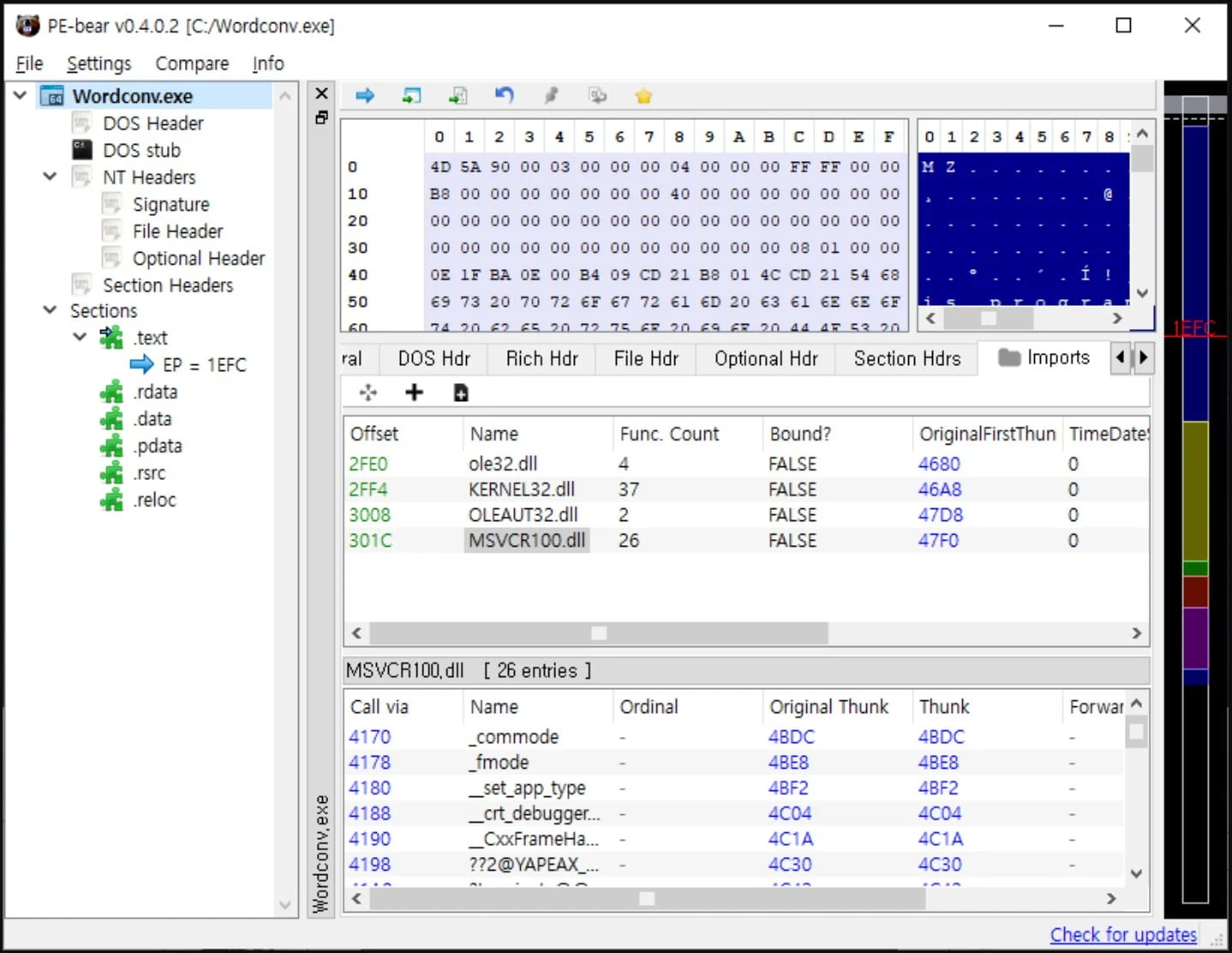

الهاكرز يقومون بإسقاط الملف “Wordconv.exe”، وهو ملف شرعي يعتبر جزءا من “Microsoft Office”، وملف “DLL” خبيث باسم “msvcr100.dll” في المجلد نفسه، بالإضافة إلى ملف مشفر يحمل اسم “msvcr100.dat”.

عند تشغيل “Wordconv.exe”، يتم تحميل الشفرة الضارة في ملف “DLL” لفك تشفير الملف التنفيذي المشفر بنظام “Salsa20” من “msvcr100.dat” وتنفيذه في الذاكرة حيث لا يمكن اكتشافه بواسطة أدوات مكافحة الفيروسات.

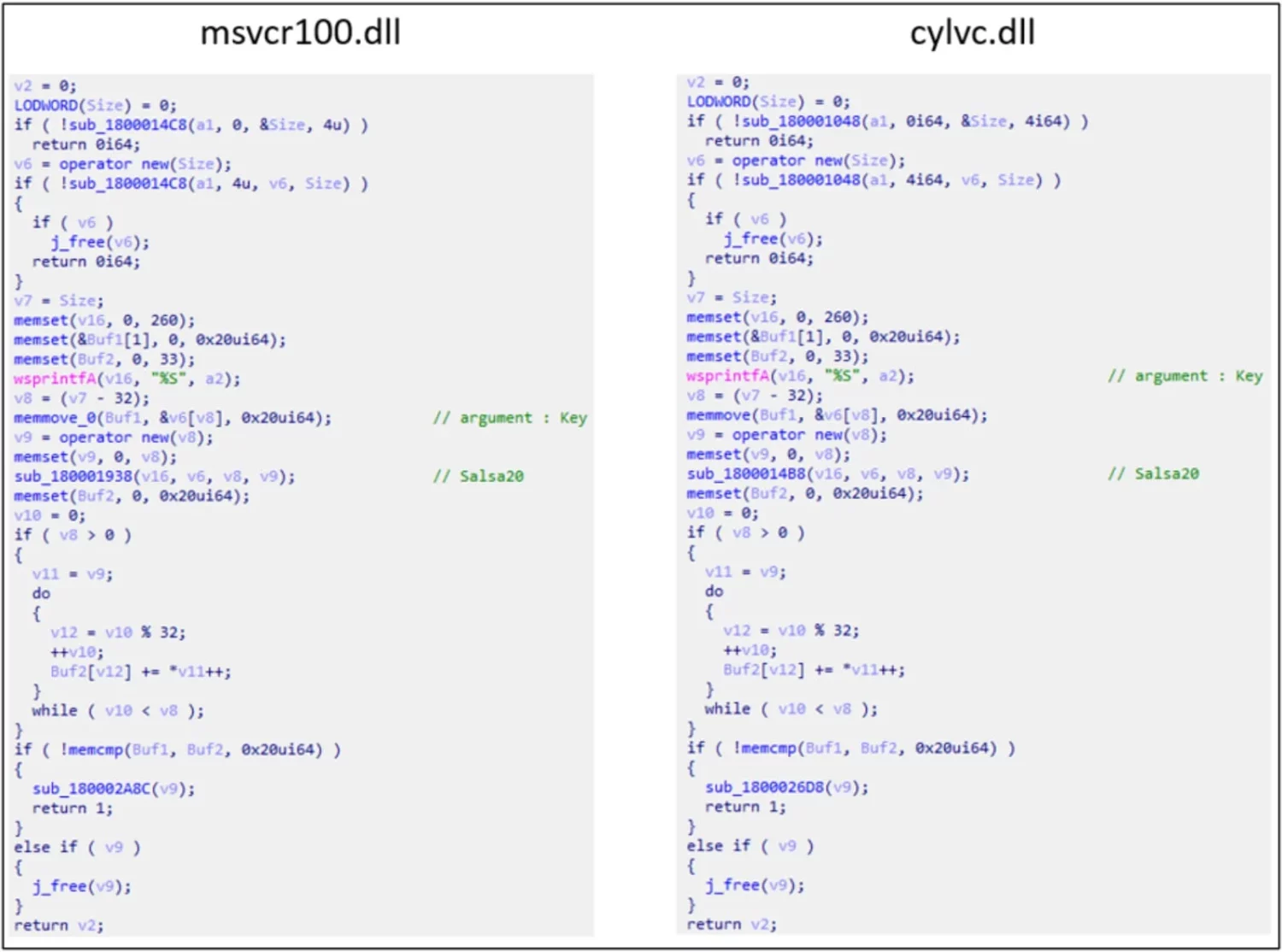

شركة “AhnLab” اكاشفت عدة تشابهات في الشفرة بين “msvcr100.dll” وبرامج ضارة أخرى لاحظتها في العام الماضي مثل “cylvc.dll”، والتي استخدمتها “لازاروس” لتعطيل برامج مكافحة البرامج الضارة باستخدام تقنية “Bring your own vulnerable driver”؛ وبالتالي، الشركة تعتبر الملف “DLL” الجديد المكتشف متغيرا جديدا لنفس برامج الضارة.

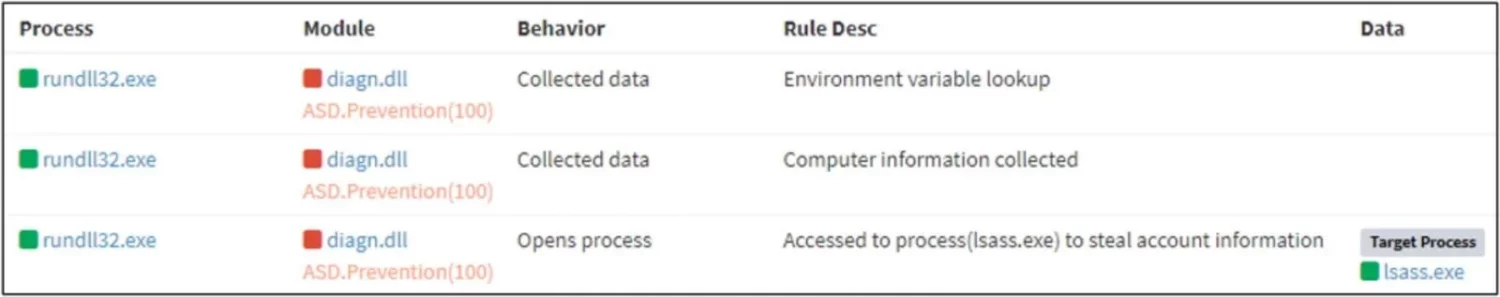

في المرحلة الثانية من الهجوم، تقوم مجموعة “لازاروس” بإنشاء برامج ضارة ثانية (“diagn.dll”) عن طريق استغلال إضافة في برنامج “Notepad++”، وتتلقى هذه البرامج الضارة الثانية حمولة جديدة مشفرة باستخدام خوارزمية RC6، ثم يتم فك تشفيرها باستخدام مفتاح ثابت مضمَّن، ويتم تنفيذها في الذاكرة لتفادي الكشف.

لم تتمكن الشركة من تحديد ما قامت به هذه الحمولة على النظام المخترق، ولكنها لاحظت علامات تشير إلى نشاط سرقة بيانات الاعتماد من خلال تسريب “LSASS“.

الهجوم الذي يتم تنفيذه بواسطة “لازاروس” على خوادم (IIS) يُظهر العديد من الأخطار والتقنيات الخبيثة، حيث يستخدم القراصنة ثغرات معروفة وتكوينات غير صحيحة للاختراق، ثم ينشرون برامج ضارة وملفات “DLL” للتحكم في الأنظمة المخترقة، وتشمل أهدافهم سرقة بيانات الاعتماد والتجسس وتنفيذ أوامر ضارة في الذاكرة لتفادي اكتشافها.

أخيرا، فإن مركز استجابة الطوارئ للأمان في شركة “AhnLab “، أوصى بأن “تتخذ المؤسسات تدابير وقائية، مثل مراقبة التنفيذ غير الطبيعي للعمليات والتركيز على تقنية تحميل ملفات DLL التي تستخدمها لازاروس”، وهذا يساعد على الكشف المبكر عن أنشطتهم الضارة ومنع تسريب المعلومات والحركة الجانبية غير المصرح بها.

هل أعجبك المحتوى وتريد المزيد منه يصل إلى صندوق بريدك الإلكتروني بشكلٍ دوري؟

انضم إلى قائمة من يقدّرون محتوى إكسڤار واشترك بنشرتنا البريدية.