تصاعد موجة التهديدات السيبرانية الروسية يوماً تلو الآخر

|

استمع إلى المقال

|

في تطور جديد بمجال الأمن السيبراني، تبرز حملة متطورة تقف وراءها مجموعة”تورلا” (Turla) الروسية، مشيرة إلى مستوى جديد من البراعة في استخدام البرمجيات الخبيثة وأساليب التجسس الإلكتروني. هذه المجموعة، التي اكتسبت سمعة لدى الخبراء بسبب تعقيدها وفعاليتها، تستعرض من خلال نشاطها الأخير كيف يمكن للهجمات الرقمية أن تتخذ أبعاداً جديدة في سرقة البيانات والتأثير على المؤسسات. الاكتشاف الأخير لغرسة “تايني تورلا-إن جي” (TinyTurla-NG) يعطي نظرة ثاقبة على الأساليب التي تُستخدم لتحقيق الاختراقات الأمنية بدقة عالية وتجاوز الدفاعات السيبرانية المتقدمة، مما يضع التهديدات الرقمية في مركز الاهتمام.

وفقاً للتحليل الأخير الذي أجرته شركة “سيسكو تالوس”، تم الكشف عن تفاصيل جديدة حول الهجمات المستمرة التي تقوم بها مجموعة Turla، التي تعتبر واحدة من أكثر الجهات الفاعلة تطوراً في مجال الهجمات السيبرانية. وقد تميزت العملية الأخيرة بنشر غرسة”تايني تورلا-إن جي، تي تي إن جي” (TinyTurla-NG TTNG)، وهي أداة خبيثة متطورة تهدف إلى سرقة المعلومات الحساسة والقيمة من المؤسسات المستهدفة.

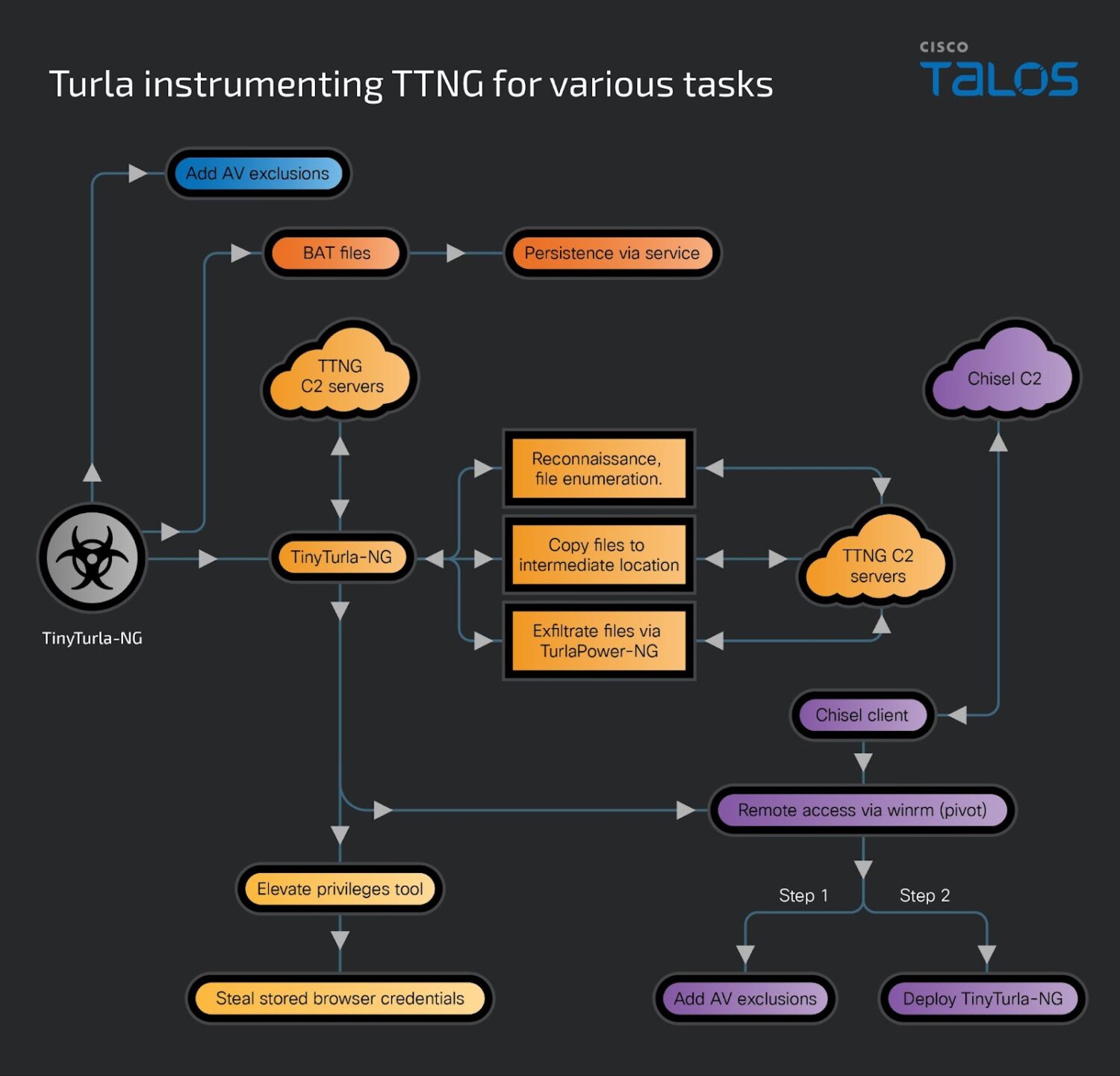

تكشف “سيسكو تالوس” عن كيفية تسلل “تورلا” (Turla) إلى الأنظمة، بدءاً من اختراق النظام الأول، وإثبات وجودهم عبر إضافة استثناءات لمنتجات مكافحة الفيروسات، مرورًا بفتح قنوات اتصال إضافية لاستخلاص البيانات والانتقال إلى أنظمة أخرى ضمن الشبكة المستهدفة.

بالإضافة إلى ذلك، يُظهر التحليل التفصيلي الذي قدمته الشركة سلسلة القتل الكاملة التي يستخدمها هذا الفاعل الخبيث، والتي تشمل التكتيكات والتقنيات والإجراءات المستخدمة لتحقيق أهدافه. من خلال تأسيس ثبات الغرسة في الأنظمة المستهدفة، توضح سيسكو كيف تعمل “تورلا” على إعداد استثناءات في برامج مكافحة الفيروسات قبل نشر البرمجيات الخبيثة، وإنشاء خدمات ضارة تضمن بقاء “تي تي إن جي” (TTNG) دون كشف، مما يمكنها من جمع البيانات الحساسة وإرسالها إلى الخوادم التي يتحكم بها المهاجمون.

الحملة التي استهدفت منظمة غير حكومية أوروبية، أظهرت مدى كفاءة “تورلا” في استخدام التكتيكات المعقدة لاختراق الشبكات. بدأ الهجوم بالاختراق الأولي للنظام، حيث استطاع المهاجمون إثبات استمراريتهم داخل الشبكة من خلال إضافة استثناءات لبرامج مكافحة الفيروسات، وبالتالي تجنب الكشف عن نشاطهم الضار. بعد ذلك، قاموا بتوسيع نطاق تحكمهم من خلال فتح قنوات اتصال إضافية باستخدام أداة “تشيزل”(Chisel) لاستخراج البيانات والانتقال إلى أنظمة أخرى ضمن الشبكة المستهدفة.

حيث كشف تحليل سيسكو عن استخدام مجموعة “تورلا” لأداة “تشيزل”، وهي أداة مصممة خصيصاً لإنشاء نفق وكيل عكسي يسهل عملية التحكم في النظام المخترق والتمحور داخل الشبكة المستهدفة. هذا الاستخدام المتطور للأدوات يُظهر مدى تعقيد العمليات التي تنفذها “تورلا” وقدرتها على تجاوز الإجراءات الأمنية التقليدية.

من اللافت للنظر أن نشاط “تورلا” بعد الاختراق لم يقتصر على نشر البوابات الخلفية فحسب، بل شمل أيضًا إعداد استثناءات لبرامج مكافحة الفيروسات قبل نشر غرسات “تايني تورلا-إن جي”.

وفقًا للتطورات الأخيرة، يتضح أن القراصنة الروس، والمعروفين بمهاراتهم العالية واستهدافهم المتقن وانتهاكم لحقوق الرقمية والخصوصية، لم يكتفوا بالأهداف التقليدية، بل وسعوا نطاق عملياتهم ليشمل الشركات الكبرى، كما يُظهر الهجوم المعقد الذي تعرضت له مايكروسوفت. هذا النمط من السلوك يبرز استراتيجيتهم المستمرة في اختيار الأهداف ذات الأهمية العالية، حيث تُعد شركات التكنولوجيا العملاقة كمايكروسوفت مراكز للبيانات الحساسة والحيوية التي، عند اختراقها، يمكن أن توفر للقراصنة ميزات استخباراتية وأمنية كبيرة.

الهجوم على مايكروسوفت لم يكن مجرد محاولة للحصول على بيانات تقليدية، بل كان يهدف إلى الوصول إلى أسرار التشفير ككلمات المرور، الشهادات، ومفاتيح المصادقة، مما يدل على النية في تعزيز القدرة على شن هجمات أكثر تعقيداً وفعالية في المستقبل. هذا النوع من الهجمات يُعقد من مهمة الدفاع السيبراني ويضع الشركات الكبرى تحت ضغط كبير لتحصين أنظمتها ضد المتسللين الذين يتمتعون بدعم دولة قوية مثل روسيا.

إن استمرارية وتنسيق هذه الهجمات يشير إلى أن القراصنة الروس لا يسعون فقط للحصول على معلومات فورية، بل يعملون على جمع المعلومات التي يمكن استخدامها لتسهيل هجمات مستقبلية. الأمر الذي يُعزز الحاجة الملحة للشركات الكبرى والمؤسسات الحكومية لتطوير استراتيجيات أمنية متقدمة تتناسب مع تطور وتعقيد الهجمات السيبرانية التي تواجهها.

هل أعجبك المحتوى وتريد المزيد منه يصل إلى صندوق بريدك الإلكتروني بشكلٍ دوري؟

انضم إلى قائمة من يقدّرون محتوى إكسڤار واشترك بنشرتنا البريدية.