هل لا يزال فيروس الفدية يشكل خطرا في 2023؟

|

استمع إلى المقال

|

مع ازدياد تطور التكنولوجيا، من أجهزة ومعدات وذكاء صنعي وسُبل وأنظمة حماية حول العالم، شهد العالم في مقابل ذلك تطورا كبيرا للفيروسات وعمليات الاختراق، ففيروس الفدية على سبيل المثال أصبح أكثر تطورا وأكثر خطورة على الأنظمة الحاسوبية مما سبق.

تطوير هذه البرامج الضارة تم بشكل أكثر احترافية ودقة مع مرور الوقت، لتُستخدم تقنيات حديثة للتلاعب بأمن الشبكات والأنظمة، فهو- الفيروس- يستهدف أنظمة الحاسوب وتشفير ملفات المستخدمين ويتم طلب دفع فدية مالية مقابل فتحها.

في السنوات الأخيرة، شهدت العديد من الشركات والأفراد حول العالم هجمات عديدة من هذا النوع من الفيروسات، مما تسبب في خسائر مالية كبيرة وتعطيل أنظمة الحاسوب وخدمات الشركات، حيث يمكن أن يتسبب هذا النوع من الفيروسات بفقدان البيانات الحيوية والمهمة وتعطيل العمليات التجارية.

ما هو تاريخ فيروس الفدية، وكيف تطور، وهل ما زال هذا النوع من الفيروسات يشكل خطرا رغم اقترابنا من منتصف عام 2023، سنحاول توضيح هذه المحاور قدر الإمكان من خلال تقريرنا التالي.

قد يهمك: “الهندسة الاجتماعية”.. مخاطرها والوقاية منها

تعريف فيروس الفدية (Ransomware) بشكل بسيط، هو نوع من برامج الكمبيوتر الخبيثة التي تهدف إلى اختطاف البيانات أو الأجهزة وطلب فدية مالية مقابل إعادة الوصول إليها.

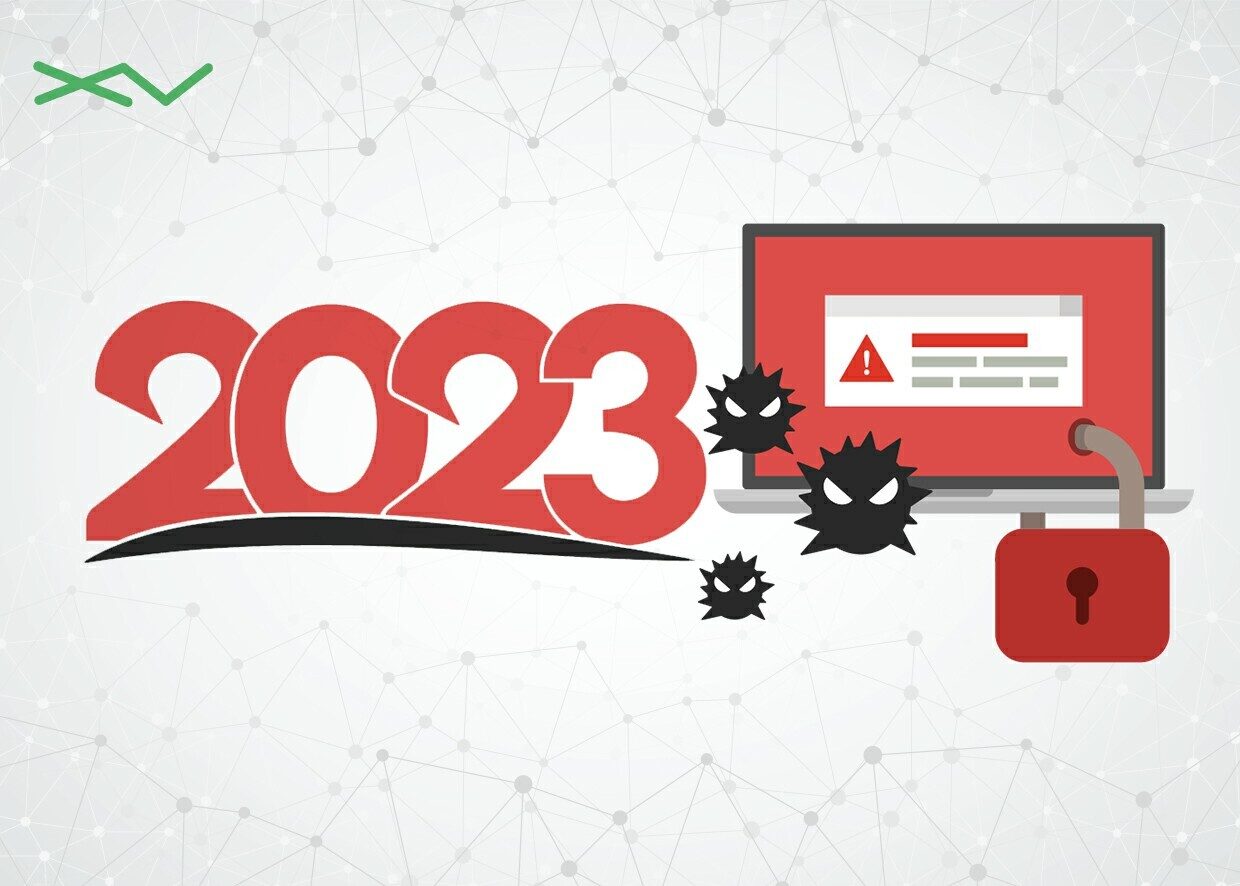

بدايات هذا النوع من الفيروسات تعود إلى عام 1989 حيث تم توزيع فيروس “HIV Trojan” أو “PC Cyborg”، على أقراص مرنة في مؤتمر “منظمة الصحة العالمية” حول الإيدز، مطالبا بإرسال مبلغ من المال إلى صندوق بريد في بنما.

آنذاك لم تقم الشفرة الخبيثة بتشفير محتويات الملفات كما نعرفها اليوم، وإنما اكتفت بتشفير أسماء الملفات. ومع ذلك، كان ذلك كافيا بإثارة الرعب، وكان الهدف من الفيروس جمع الأموال للمساعدة في تطوير أبحاث الإيدز، من قِبل عالِم الأحياء الذي قام بتصميم الفيروس.

منذ ذلك الحين، ظهرت برمجيات خبيثة أكثر تطورا، حيث تم تطوير نسخ من الفيروسات لا تستهدف فقط المستخدمين العاديين، بل أيضا المؤسسات والشركات والمؤسسات الحكومية، مثل “GpCode” في عام 2004، وانتشرت عبر حملات “malspam” التي تطالب فيها الضحايا بدفع فدية باستخدام بطاقات الهدايا مثل “Ukash”، تقوم هذه البرامج الضارة بتشفير الملفات مثل برامج الفدية الحالية، ولكنها تحتوي على عيوب في التشفير تجعل عملية الاسترداد سهلة إلى حدّ ما.

في الفترة ما بين 2005 و2006، تم اكتشاف فيروس “TROJ_CRYZIP.A” في روسيا، المصمم من قبل مجرمين روسيين مرتبطين بالحكومة الروسية، كان الفيروس يستهدف الأجهزة التي تعمل بنظام “ويندوز”، وبمجرد انتشار الفيروس وتشغيله على جهاز الكمبيوتر كان يقوم بالتعرف على نوع معين من الملفات، ثم يقوم بنقله إلى ملف مضغوط ومحمي بكلمة مرور، ويقوم بحذف تلك الملفات من مكانها الأصلي بحيث تبقى نسخة واحدة فقط منها في هذا الملف المضغوط، ولكي يحصل الضحية على ملفاته من جديد كان لا بدّ من دفع 300 دولار.

منذ العام 2011، ظهر تهديد جديد لبرامج الفدية “Reveton”، وبدلا من تشفير الملفات، يقفل هذا البرنامج الضار شاشة الضحية، ويعرض تحذيرا، ويهدد الشرطة ويطلب من المستخدم دفع غرامة باستخدام بطاقات الهدايا المدفوعة مسبقًا مثل “Paysafecard” و”MoneyPak”، وكما تم ترجمة التحذير إلى لغات مختلفة.

بين عامي 2011 و2014، ركّز جزء كبير من النظام البيئي للجرائم الإلكترونية على شبكات الروبوت المصرفية؛ بسبب توافر المال بكثرة، لكن تغير التركيز في عام 2014 عندما تمت إزالة شبكة الروبوتات “CryptoLocker” التي كانت تديرها شركة “Slavik”، وذلك بمساعدة شركات الأمن السيبراني ومكتب التحقيقات الفيدرالي.

نموذج (RaaS) من فيروس الفدية بدأ في الظهور عام 2013 مع ولادة العملات المشفرة، لتصبح هذه العملات هي الطريقة الجديدة لدفع الفدية، ونظرا لتزايد مخاطر التهديد والتأثير التي سببتها برامج الفدية هذه، تم إنشاء مبادرة “NoMoreRansom” من قبل وكالة “يوروبول” و”وحدة مكافحة الجرائم الإلكترونية الوطنية” التابعة للشرطة الهولندية لمساعدة الضحايا والمنظمات المتضررة من برامج الفدية.

عُرف فيما قبل أن أكثر الأنظمة استهدافا من قبل فيروسات الفدية، هما نظاما “ويندوز” و”أندرويد”، ولكن في عام 2015 تم تغيير قواعد اللعبة، إذ اتجهت فيروسات الفدية إلى أنظمة تشغيل جديدة تماما مثل “لينكس” و “الماك”، ولعل من أشهرها فيروس “Linux.Encoder.1″، والذي تم اكتشافه في تشرين الثاني/نوفمبر 2015، حيث كان مخصصا للأجهزة التي تعمل بنظام ” لينكس” ويقوم بتشفير بعض أنواع الملفات مثل ملفات الميديا والأوفيس وكذلك الملفات المرتبطة بتطبيقات الويب، وكان على الضحية دفع فدية من خلال عملة “البيتكوين”، وفي عام 2016 ظهر فيروس “KeRanger” الذي استهدف أجهزة “الماك” تحديدا.

في العام 2016 ظهر فيروس “Petya Ransomware” الذي كان في البداية أقل خطورة من غيره من الفيروسات، ولكن فيما بعد اجتاح المؤسسات الكبرى والشركات المشهورة، حيث يقوم بتشفير سجل الإقلاع الرئيسي MBR الذي يتحكم بالذاكرة الداخلية للجهاز ونظام التشغيل بالكامل، ومن ثم ظهر فيروس فدية يدعى “Wannacry” الذي انتشر بسبب ثغرة في بروتوكول مشاركة الملفات SMB 1.0/CIFS File Sharing Support ثم يقوم بالانتشار داخل الشبكة الداخلية للمستخدمين ويقوم بتشفير الملفات.

عام 2019، تمكنت مجموعة تدعى “Maze Ransomware” من ممارسة المزيد من الضغط على المستهدفين، عبر تهديدهم بنشر المعلومات المسروقة من الضحايا على الإنترنت المظلم في حال لم يتم دفع الفدية، وأصبح هذا النهج هو المتبع من قبل أغلب المهاجمين.

في عام 2020، ومع انتشار وباء “كوفيد-19” كانت هجمات برامج الفدية تستهدف الشركات والعاملين عن بُعد سويا، وكان المهاجمون قد تعلموا من أخطائهم، ففي السابق كانت أغلب الملفات المشفرة لا يتم فك تشفيرها حتى بعد دفع الفدية، أما الآن فبمجرد أن يدفع الضحية الفدية، يتم فك تشفير جميع ملفاتهم بنجاح، ويمكن للمنظمات والمؤسسات المستهدفة أن تعود إلى الوضع الطبيعي.

خلال عام 2021، استهدفت الهجمات السيبرانية الروسية، شركات وهيئات حكومية وبنية تحتية أميركية باستخدام فيروس الفدية، وهذا ما تسبب في المزيد من توتر العلاقات الثنائية بين روسيا وأميركا، وهذا ما دفع الرئيس جو بايدن، إلى توجيه تحذير شديد اللهجة لنظيره الروسي فلاديمير بوتين، خلال قمة جنيف، متوعدا موسكو برد حاسم إذا لم توقف تلك الهجمات.

مع بداية الحرب الروسية الأوكرانية، في عام 2022، بدأت ملامح الحرب الإلكترونية بالظهور بشكل جلي باستخدام فيروس الفدية، فبحسب موقع “الحرة” الإخباري، تم رصد أكثر من 4500 هجوم روسي على أوكرانيا خلال عام 2022 فقط.

برامج الفدية الضارة تتطور بوتيرة سريعة، وستستمر في التأثير على جميع الصناعات في عام 2023، وعلى المستقبل بشكل عام، إذ ستزداد النسبة المئوية للدول التي تسنّ القوانين التي تنظّم مدفوعات الفدية والغرامات والمفاوضات من أقل من 1 بالمئة في عام 2021 إلى 30 بالمئة بحلول نهاية عام 2025.

من المتوقع أن يتم استخدام أجهزة إنترنت الأشياء بشكل متزايد من قبل المهاجمين لتنفيذ هجمات برامج الفدية في عام 2023؛ وفقا لموقع “AAG IT” التقني.

حسب موقع الإحصائيات “Statista” زادت الإيرادات السنوية لصناعة أمن الويب للشركات سنويا منذ عام 2016 إلى عام 2022، بما يُقدر بخمسة مليارات دولار أميركي من العائدات، ومن المتوقع أن تصل إلى ما يقرب من 8 مليارات دولار بحلول عام 2025.

وفق أحدث إحصائيات برامج الفدية لشركة “aag-it” لخدمات التكنولوجيا البريطانية، فإن التّصيد الاحتيالي هي الطريقة الرئيسية لإرسال برامج الفدية، ووجدت الإحصائية أن 75 بالمئة من 1400 مؤسسة شملها الاستطلاع تعرضت لهجوم برامج الفدية، مما يؤكد على استمرار الفيروس باستهداف عالم الأعمال.

من بين 26 بالمئة من الذين شهدوا زيادة كبيرة في عدد تهديدات البريد الإلكتروني التي تم تلقيها العام الماضي، وقع 88 بالمئة ضحية لبرامج الفدية، فيما الشركات والمؤسسات التي لم تلحظ تهديدات في العام الماضي، واجه 65 بالمئة منها فيروسات الفدية.

في هذا العام، كان من الواضح أن الهدف الرئيسي لاستخدام برامج الفدية من خلال التصيد الاحتيالي هو سرقة بيانات الاعتماد، إذ وجدت دراسة أُجريت على 2249 حادث هندسة اجتماعية أن 63 بالمئة نتج عنها تعرض بيانات الاعتماد للخطر، متقدمة على البيانات الداخلية 32 بالمئة والبيانات الشخصية 21 بالمئة.

في 26 من شهر كانون الثاني/ يناير من هذا العام، كشف مكتب التحقيقات الفيدرالي الأميركي بأنه اختُرق على نحو سري وكر لعصابة تدعى “Hive”، وهي مجموعة كبيرة تستعين ببرامج الفدية في مهاجمة المدارس والمستشفيات والشركات الأخرى في جميع أنحاء العالم، ووفقا للمسؤول، اقتحم مكتب التحقيقات الفيدرالي شبكة “Hive” ووضع أعضاءها تحت المراقبة وصادر خوادم الكمبيوتر الخاصة بالعصابة ومواقع الويب المظلمة، وبحسب المصدر فقد جمعت هذه العصابة 130 مليون دولار كفدية من أكثر من 300 ضحية، يُعتقد أنها استهدفت أكثر من 1500 شركة في أكثر من 80 دولة، وسرقة أكثر من 100 مليون دولار منها عن طريق الإبتزاز.

قد يهمك: الإعلانات المزيفة.. أسباب انتشارها ومخاطرها

حسب الإحصائيات المذكورة أعلاه، فقد تزايدت حالات الهجمات الإلكترونية بشكل واضح خلال السنوات الأخيرة، وأصبحت هذه الهجمات أكثر تطورا وتعقيدا؛ مما يعني أنها تتسبب في تكاليف أكبر للشركات والأفراد المستهدفين، ومن المتوقع أن تستمر هذه الزيادة في السنوات المقبلة، حيث يعتمد القراصنة على تقنيات جديدة وأساليب متطورة لاختراق الأنظمة وتشفير الملفات.

من أجل حماية الأفراد والشركات من هذه الهجمات، ينبغي على الجميع اتباع الممارسات الأمنية السليمة، بما في ذلك تثبيت برامج مضادة للفيروسات وتحديث الأنظمة والبرامج بانتظام، وتجنب فتح البريد الإلكتروني غير المعروف، وعدم تحميل الملفات المشبوهة من الإنترنت.

علاوة على ذلك، ينبغي على الشركات تعزيز أمان بياناتها وإعداد خطط الطوارئ لمواجهة هذه الهجمات، بما في ذلك إجراء نسخ احتياطية للبيانات بشكل منتظم وتدريب الموظفين على كيفية التعامل مع هذه الهجمات.

هل أعجبك المحتوى وتريد المزيد منه يصل إلى صندوق بريدك الإلكتروني بشكلٍ دوري؟

انضم إلى قائمة من يقدّرون محتوى إكسڤار واشترك بنشرتنا البريدية.