اختراق ويندوز بثغرة خطيرة.. برمجية “دارك جيت” تتسلل بصمت

|

استمع إلى المقال

|

تتصدر الأخبار التقنية موجة هجمات إلكترونية جديدة تستغل ثغرة في “ويندوز ديفندر سمارت سكرين” (Windows Defender SmartScreen) لتسهيل إسقاط البرامج الضارة المعروفة باسم “دارك جيت” (DarkGate) على الأجهزة المستهدفة.

هذه الثغرة، التي تم إصلاحها مؤخراً من قبل”مايكروسوفت” (Microsoft)، كانت تسمح بتجاوز التحذيرات الأمنية المصممة لحماية المستخدمين من تشغيل ملفات مشبوهة تم تنزيلها من الإنترنت.

كما تظل الثغرات الأمنية في أنظمة التشغيل والبرمجيات واحدة من أكبر التحديات التي تواجه الشركات والمستخدمين على حدّ سواء. مع كل يوم يمرّ، يكتشف الخبراء ثغرات جديدة في نظام “ويندوز”، الأمر الذي يفتح الباب أمام المهاجمين لاستغلال هذه النقاط الضعيفة في سبيل تحقيق أهدافهم الخبيثة.

ثغرة “سمارت سكرين” (SmartScreen)، المصنّفة تحت رقم “CVE-2024-21412″، تمثل خللاً أمنياً خطيراً في ميزة الأمان “ويندوز ديفندر سمارت سكرين” المدمجة في نظام التشغيل “ويندوز” (Windows).

هذه الميزة مصمّمة لتوفير طبقة حماية إضافية للمستخدمين عبر تقديم تحذيرات حول محاولات تشغيل ملفات مشبوهة أو غير معروفة تم تحميلها من الإنترنت. وعند التعرّف على ملفّ كمشبوه، يتم تنبيه المستخدمين ويقدم لهم الخيار لتجنب تشغيل الملف، وبالتالي حماية النظام من التهديدات المحتملة.

الثغرة “CVE-2024-21412″، تم اكتشافها، تتيح للمهاجمين التحايل على آلية الحماية هذه عبر تقنيات معينة تسمح بتجاوز التحذيرات الأمنية. حيث يتم ذلك عن طريق استغلال الثغرة لتنفيذ ملفات خبيثة دون إثارة الشكوك أو التحذيرات التي من شأنها أن تظهر للمستخدم في الظروف العادية. وهذا يفتح الباب أمام المهاجمين لنشر البرامج الضارة والفيروسات على أنظمة الضحايا دون علمهم.

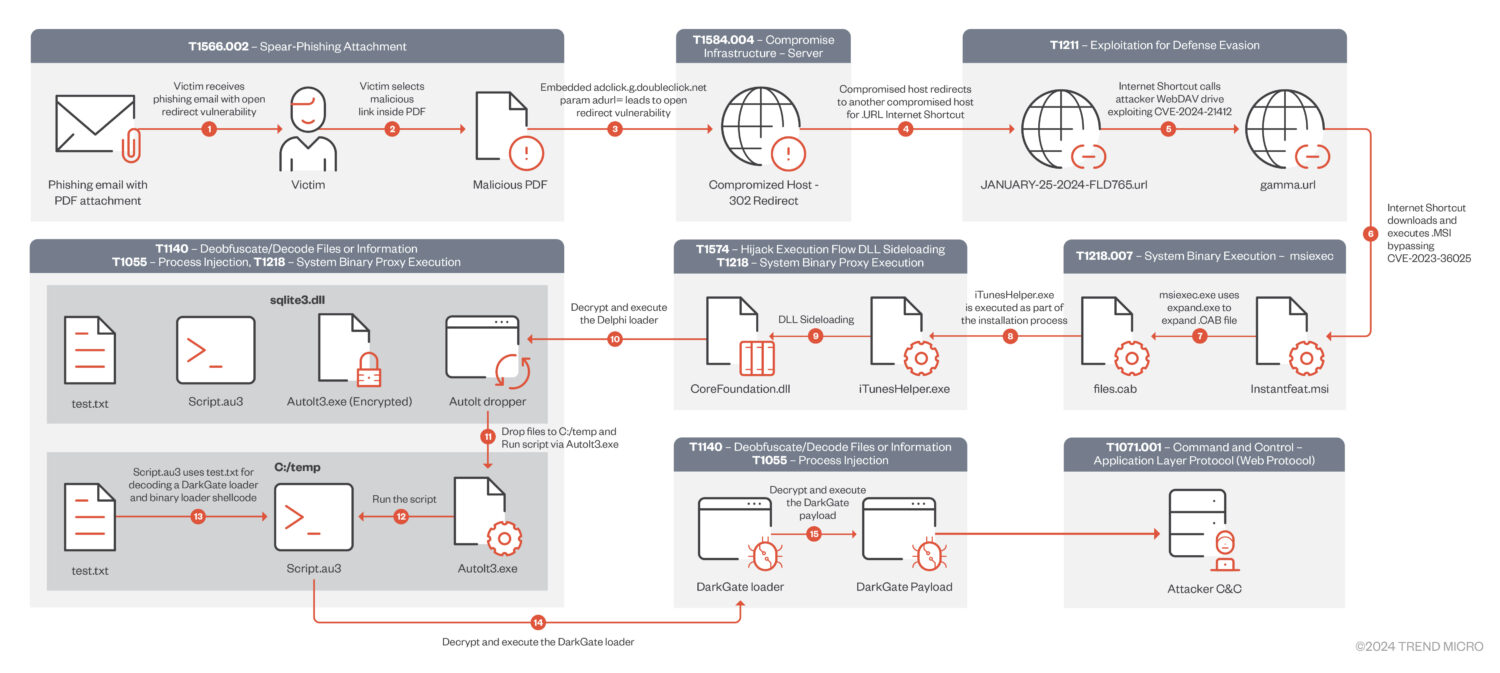

إحدى طرق الاستغلال التي تم الإبلاغ عنها تتضمن استخدام ملفات “بي دي إف” (PDF) التي تحتوي على عمليات إعادة التوجيه المفتوحة لمواقع ويب مخترقة تستضيف البرامج الضارة، وهي تكتيكات شائعة في حملات التصيّد الاحتيالي.

هذه البرامج الضارة قادرة على تنفيذ نفسها تلقائياً عبر استغلال ثغرة “CVE-2024-21412″، مما يؤدي إلى إصابة النظام دون الحاجة لتدخل المستخدم أو حتى علمه بوقوع الإصابة.

حملة البرامج الضارة “دارك جيت”، التي لفتت الانتباه في منتصف كانون الثاني/يناير 2024، تمثّل تطوّراً ملحوظاً من خلال استغلالها لثغرة “CVE-2024-21412” في نظام التشغيل “ويندوز” والتي تم تصحيحها ضمن تحديثات “ثلاثاء التحديثات” (Patch Tuesday) لشهر شباط/فبراير 2024.

علاوة على ذلك هذا الاستغلال كان جزءاً من تحليل أكبر لعمليات “ووتِر هايدرا ادفانسد پرسِستِنت ثرِت” Water Hydra) (Advanced Persistent Threat، حيث قامت مبادرة “يوم الصفر” (ZDI) بمراقبة هذه الحملة وتحليل تكتيكاتها المتقنة.

ومع ذلك استُخدمت في هذه الحملة أدوات تثبيت برامج مزيفة بالإضافة إلى عمليات إعادة التوجيه المفتوحة لخلق مزيج قوي يزيد من فعالية الهجمات ويسهّل عملية إصابة الأنظمة المستهدفة.

“دارك جيت”، هي برمجية خبيثة تعمل بنموذج “البرامج الضارة كخدمة” (Malware-as-a-Service – MaaS)، كما تُعدّ من أكثر السلالات إنتاجية وتعقيداً ونشاطاً في الفضاء السيبراني.

يستخدمها المهاجمون، الذين غالباً ما يكونون من جهات تهديد بدوافع مالية، لاستهداف مجموعة واسعة من المؤسسات عبر أميركا الشمالية، وأوروبا، وآسيا، وإفريقيا.

وهذه البرامج الضارة توفّر للمهاجمين إمكانيات متعددة من سرقة البيانات، إلى تنفيذ حمولات إضافية، وحتى السيطرة الكاملة عن بُعد على الأنظمة المصابة.

لذلك حملة “دارك جيت”، التي تم تسليط الضوء عليها عبر استغلال هذه الثغرة، استخدمت مثبتات برامج “مايكروسوفت MSI” المزيّفة والمتنكّرة في صورة برامج شرعية مثل “آبل آيتونز” (Apple iTunes) و”إنفيديا”(NVIDIA)، لنشر حمولات البرامج الضارة. وهذه الحملة أظهرت التطور المستمر والمهارات التقنية المعقّدة للمهاجمين في سعيهم لاستهداف الأنظمة والشبكات.

الاستغلال بواسطة “دارك جيت” ينطوي على عدّة خطوات متقنة تبدأ بإرسال رسائل بريد إلكتروني تصيّدي تحتوي على ملفات “بي دي إف”. وهذه الملفات مزوّدة بعمليات إعادة توجيه مفتوحة تستخدم خدمات “غوغل دَبِلْ كلِك دِجِتَل ماركِتِنج دي دي إم” Google DoubleClick Digital Marketing (DDM)) للإشارة إلى مواقع ويب مخترقة.

المواقع المخترقة تستضيف بدورها ملفات اختصار الإنترنت “يو آر إل” (URL) الضارة التي تستغل “CVE-2024-21412” لتجاوز حماية “مايكروسوفت ويندوز ديفندر سمارت سكرين”.

كما تبرز الثغرات في أنظمة “ويندوز” والتطبيقات الأخرى كساحة معركة جديدة في الصراعات الجيوسياسية المعاصرة. يظهر استغلال هذه الثغرات كجزءٍ من استراتيجية الدول لتعزيز قوتها السيبرانية، مشيراً إلى عصر جديد حيث المعلومات والقدرة على الوصول إليها والسيطرة عليها تصبح أسلحة قوية في السياسة العالمية.

الدول تسعى جاهدة لاستغلال أي فرصة متاحة لتعزيز قدراتها في مجال الأمن السيبراني، سواء للمراقبة أو الاختراق، في ظل مساعيها لحماية مصالحها الوطنية وتوسيع نفوذها. وفي هذا السياق، تبرز دول مثل روسيا، والصين، وكوريا الشمالية، وإيران كأبرز الفاعلين الذين يستغلون الثغرات الأمنية في الأنظمة والبرمجيات لتحقيق أهدافهم الاستراتيجية.

هذه الدول تسعى بنشاط للعثور على الثغرات واستغلالها لتعزيز قدراتها في مجال الحرب السيبرانية، مما يجعلها عنصراً محورياً في استراتيجياتها الهجومية.

الحروب السيبرانية والتجسس الإلكتروني أصبحا ذات أهمية متزايدة في العَقد الأخير، مما يضع الأمن السيبراني في قلب السياسة الدولية والأمن القومي للعديد من الدول. وفي المقابل، تعمل دول أخرى على رفع مستوى أمانها السيبراني وتطوير قدراتها الدفاعية لمواجهة هذه التهديدات بسرعة وفعالية.

هل أعجبك المحتوى وتريد المزيد منه يصل إلى صندوق بريدك الإلكتروني بشكلٍ دوري؟

انضم إلى قائمة من يقدّرون محتوى إكسڤار واشترك بنشرتنا البريدية.